-

- ¿Cómo funciona un firewall perimetral?

- Tipos de firewalls perimetrales

- ¿Qué es el perímetro de la red?

- Ventajas del firewall perimetral

- Riesgos del firewall perimetral

- Firewall perimetral frente a firewall cliente

- Firewall perimetral frente a firewall de centro de datos

- Preguntas frecuentes sobre el firewall perimetral

Contenido

-

Definición y explicación de los tipos de firewall

- ¿Cuáles son los distintos tipos de firewall?

- Capacidades de los firewalls modernos

- Tipos de firewall por sistemas protegidos

- Tipos de firewall por factores de forma

- Tipos de firewall por ubicación dentro de la infraestructura de red

- Tipos de firewall por método de filtrado de datos

- Cómo elegir el firewall adecuado para una red empresarial

- Tipos de firewall Preguntas frecuentes

-

¿Qué es un firewall de filtrado de paquetes?

- ¿Cómo funciona un firewall de filtrado de paquetes?

- Casos de uso del firewall de filtrado de paquetes

- Ventajas del firewall de filtrado de paquetes

- Retos del firewall de filtrado de paquetes

- Tipos de firewall de filtrado de paquetes

- Comparación de los firewalls de filtrado de paquetes con otras tecnologías de seguridad

- Preguntas frecuentes sobre el firewall de filtrado de paquetes

- ¿Qué es un firewall de red?

¿Qué es un firewall perimetral?

Contenido

Un firewall perimetral es un dispositivo de seguridad que filtra el tráfico, actuando como barrera entre una red interna y las redes externas no fiables.

Aplica un conjunto de reglas para controlar el acceso en función de criterios como las direcciones IP, los nombres de dominio, los protocolos, los puertos y el contenido del tráfico. Al permitir o denegar el tráfico, un firewall perimetral protege la red de accesos no autorizados y ciberamenazas.

¿Cómo funciona un firewall perimetral?

Un firewall perimetral funciona como un filtro entre la red interna de una empresa y las redes externas que no son de confianza, como Internet. Examina todos los paquetes de red entrantes y salientes y los permite o bloquea basándose en reglas de seguridad preestablecidas. El firewall perimetral suele tomar esta decisión examinando las cabeceras de los paquetes, que incluyen las direcciones IP de origen y destino, los números de puerto y los tipos de protocolo.

En un entorno empresarial, un firewall perimetral suele utilizar algoritmos complejos para analizar el estado de las conexiones activas. Utiliza la inspección de estado para rastrear el estado de las conexiones de red -como si son nuevas, se han establecido o están relacionadas con conexiones existentes- y toma decisiones de acceso en consecuencia. Este método garantiza que los paquetes entrantes formen parte de una conversación en curso, en lugar de intentos no solicitados de acceder a la red.

Los firewalls perimetrales modernos también pueden realizar inspecciones más profundas, incluido el examen de la carga útil de los paquetes en busca de amenazas o anomalías conocidas. La inspección profunda de paquetes (DPI) es crucial para identificar y mitigar las ciberamenazas sofisticadas que, de otro modo, podrían eludir los controles de seguridad básicos.

Tipos de firewalls perimetrales

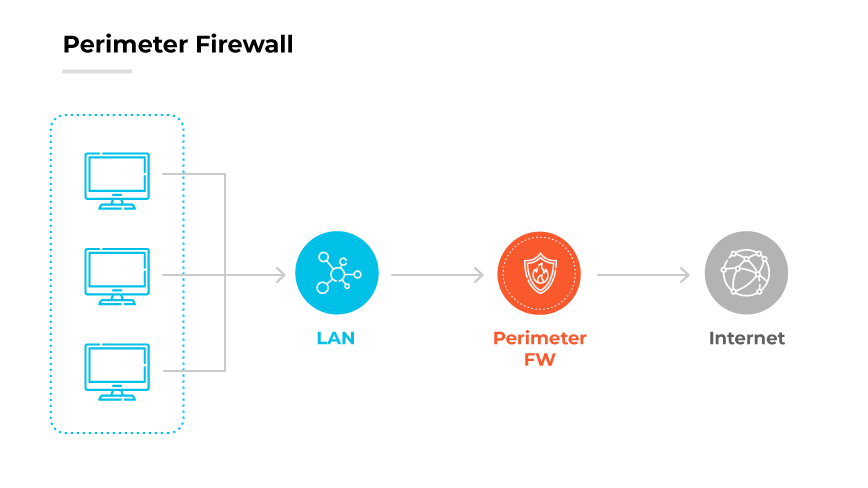

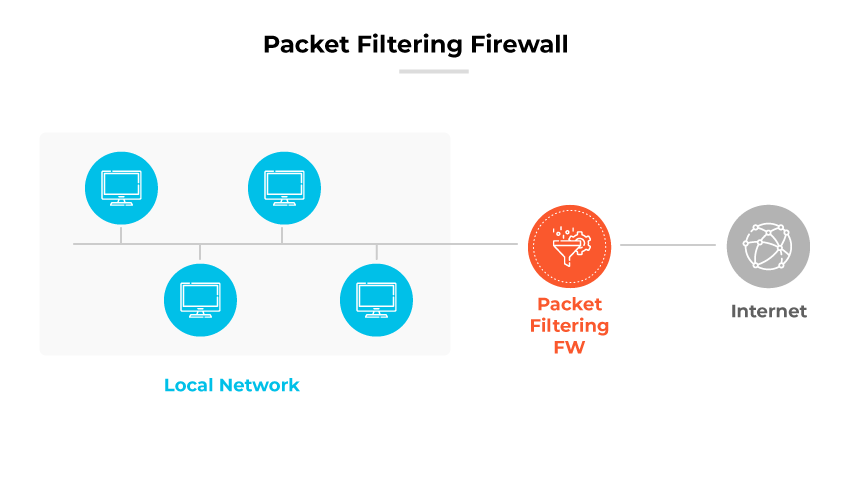

Firewall de filtrado de paquetes

Los firewalls de filtrado de paquetes funcionan en la capa de red y administran el movimiento de paquetes de datos a través de las redes. Estos dispositivos aplican una serie de criterios predefinidos que examinan las características de los paquetes, como las direcciones IP de origen y destino, los puertos en uso y los protocolos de comunicación. Cuando los atributos de un paquete se ajustan a estas reglas, el firewall concede el paso; de lo contrario, deniega la entrada.

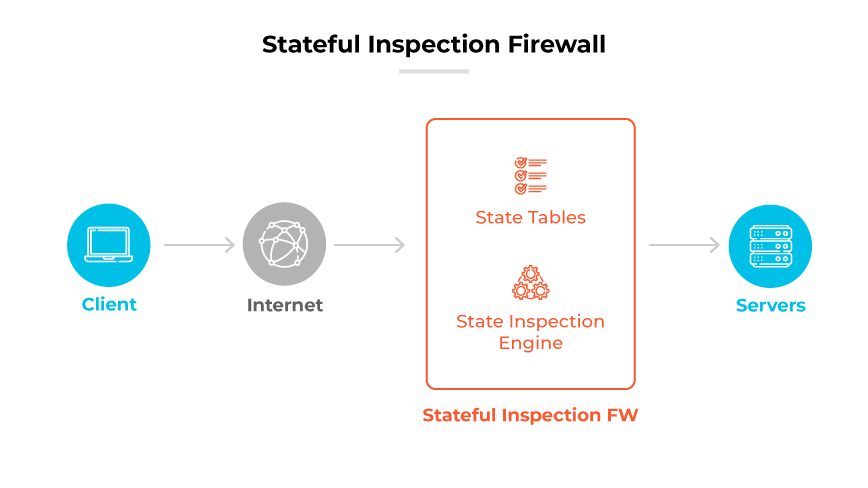

Firewall de inspección por estados

Los firewalls de inspección de estado desempeñan un papel crucial en la supervisión de las conexiones de red activas. Escudriñan el contexto de los paquetes de datos que entran y salen de la red, permitiendo sólo los paquetes seguros reconocidos. Estos firewalls funcionan en las capas de red y transporte (Capas 3 y 4 del modelo de Interconexión de Sistemas Abiertos (OSI)), centrándose en filtrar el tráfico mediante la comprensión de su estado actual y el contexto de los flujos de tráfico. Este enfoque de la seguridad ofrece una defensa más completa que el simple filtrado de paquetes al considerar el contexto más amplio del tráfico de la red.

La capacidad central de un firewall de inspección de estado es el proceso de examen de paquetes. Comprueba meticulosamente los detalles de cada paquete para ver si se ajustan a los patrones establecidos de conexiones seguras. Si un paquete corresponde a una conexión segura conocida, puede pasar; si no, se somete a comprobaciones adicionales para determinar su legitimidad.

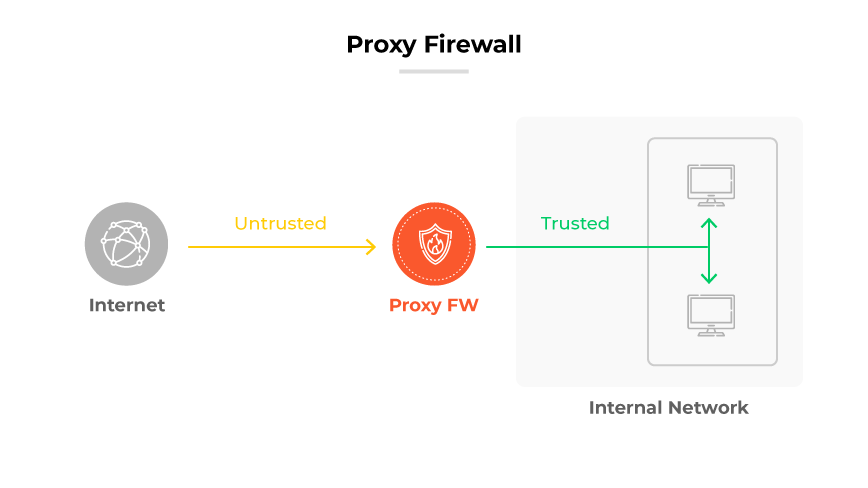

Firewall proxy

Un proxy firewall sirve como línea de defensa esencial en la capa de aplicación para la seguridad de la red. Su papel clave es actuar como intermediario, examinando los mensajes que pasan entre los sistemas internos y los servidores externos. Este proceso ayuda a proteger los recursos de la red de posibles ciberamenazas.

Los proxy firewalls van más allá de las capacidades de los firewalls estándar, que normalmente no descifran ni realizan inspecciones en profundidad del tráfico del protocolo de aplicación. En su lugar, los firewall proxy realizan exámenes exhaustivos del tráfico entrante y saliente, en busca de indicadores de ciberataques o infiltración de malware. Un aspecto crítico de su diseño son sus direcciones IP, que impiden cualquier contacto directo entre las redes externas y la red interna segura.

Los computadores de la red interna utilizan el proxy como su portal a Internet. Cuando un usuario busca acceso a un recurso externo, el proxy firewall captura la solicitud y la evalúa de acuerdo con las directrices de seguridad establecidas. Si la solicitud cumple los criterios de seguridad, el firewall se conecta al recurso en nombre del usuario, garantizando sólo conexiones seguras y permitidas.

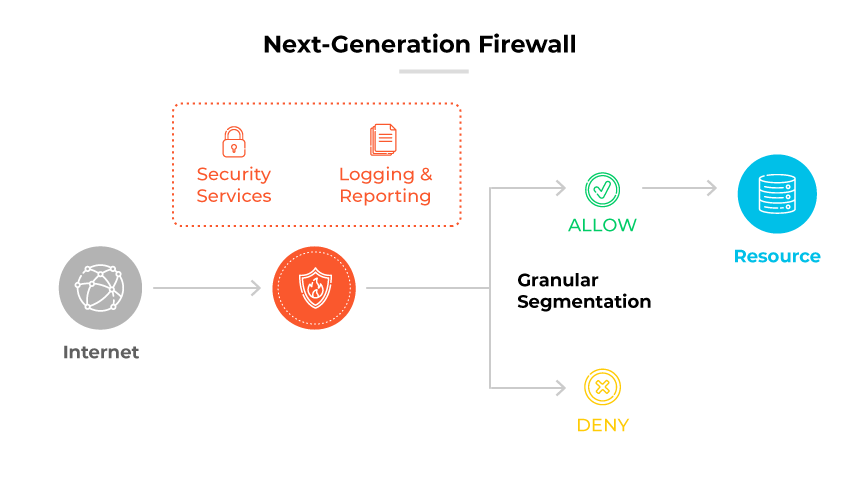

Firewall de nueva generación (NGFW)

Un NGFW, o firewall de nueva generación, representa un avance en la tecnología de seguridad de la red. Amplía las capacidades de un firewall stateful convencional incorporando funciones adicionales. Estas características suelen incluir el conocimiento de las aplicaciones, que permite al NGFW detectar y controlar el tráfico a nivel de aplicación, y sistemas integrados de detección de intrusiones (IDS) y de prevención de amenazas (IPS) que trabajan para identificar y bloquear amenazas complejas.

Un NGFW funciona aplicando políticas de seguridad no sólo en los niveles tradicionales de puerto y protocolo, sino también en el nivel de tráfico de aplicaciones. Esto permite un control más granular de los puntos de entrada y salida de una red. Mediante el conocimiento a nivel de aplicación, un NGFW puede evitar actividades potencialmente peligrosas que podrían eludir las protecciones de un firewall estándar.

La funcionalidad NGFW incluye la incorporación de inteligencia desde fuera de la red para informar a sus defensas. Esta inteligencia puede ayudar a identificar las amenazas emergentes y mejorar la respuesta del firewall ante ellas. A diferencia de los firewalls tradicionales, los NGFW mejoran la profundidad y amplitud de la seguridad de la red a la vez que simplifican la administración.

Tipos de firewall definidos y explicados

¿Qué es el perímetro de la red?

| Componentes del perímetro de la red | |

|---|---|

| Enrutador fronterizo | Define el borde de la red privada, marcando la transición a la Internet pública. Es el enrutador final dentro del ámbito de una organización y enlaza las redes internas con las externas. |

| Firewall perimetral | Situado justo después del enrutador fronterizo, sirve como principal mecanismo de defensa contra los peligros entrantes. Este componente filtra el tráfico dañino que intenta infiltrarse en la red privada. |

| Sistema de detección/prevención de intrusiones | El IDS supervisa la red en busca de actividad maliciosa y alerta al sistema, mientras que el IPS bloquea de forma proactiva las amenazas detectadas para evitar posibles ataques. |

| Zona desmilitarizada (DMZ) | Actúa como una zona tampón segura entre la red privada y el mundo exterior, albergando normalmente servicios accesibles al público como servidores web y de correo electrónico, al tiempo que mantiene la seguridad de la red interna. |

El perímetro de la red define el borde de la red interna de una organización. Representa la delimitación entre la red interna y las redes externas como Internet. El perímetro de la red es donde se aplican las medidas de seguridad para proteger la integridad de la red. En el contexto de los firewalls perimetrales, el perímetro de la red es crucial, ya que es donde los firewalls filtran los accesos no autorizados y las ciberamenazas.

A medida que los entornos de red evolucionan con la computación en la nube y el acceso remoto, el concepto de perímetro de la red también se adapta. A pesar de estos cambios, el papel fundamental del perímetro de la red a la hora de proporcionar un límite seguro sigue formando parte integral de las estrategias de seguridad de la red. Es la primera línea de defensa contra las amenazas externas, donde varios componentes de seguridad trabajan de forma concertada para salvaguardar los activos digitales de una organización.

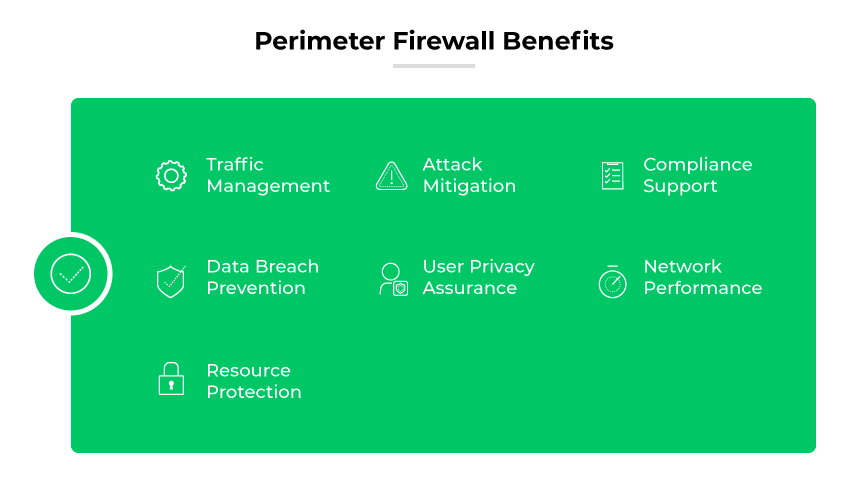

Ventajas del firewall perimetral

Administración del tráfico

Los firewalls perimetrales regulan el flujo de tráfico de la red, concediendo acceso sólo a los paquetes de datos autorizados. Esto mejora la postura de seguridad de la red y evita el acceso no autorizado.

Mitigación de ataques

Estos firewalls sirven como elemento disuasorio frente a diversas amenazas cibernéticas, incluidos los virus y las intrusiones. Al bloquear las actividades sospechosas, los firewalls perimetrales mitigan los ataques potenciales antes de que comprometan la integridad de la red.

Apoyo al cumplimiento

La implementación de firewalls perimetrales ayuda a las organizaciones a cumplir las normativas de protección de datos mediante la aplicación de políticas de seguridad y la documentación del tráfico de la red.

Prevención de la violación de datos

Los firewalls perimetrales son fundamentales para prevenir las filtraciones de datos. Actúan como primera línea de defensa contra las amenazas externas que intentan acceder a información sensible.

Garantía de privacidad del usuario

Al actuar como intermediarios, los firewalls perimetrales mejoran la privacidad del usuario ocultando los detalles de la red interna a entidades externas.

Rendimiento de la red

Los firewalls perimetrales contribuyen a mantener el rendimiento de la red evitando que ésta se congestione con tráfico perjudicial o innecesario.

Protección de los recursos

Estos firewalls protegen los recursos de la red garantizando que sólo los usuarios y servicios verificados puedan acceder a ellos, lo que protege contra la explotación y el tiempo de inactividad.

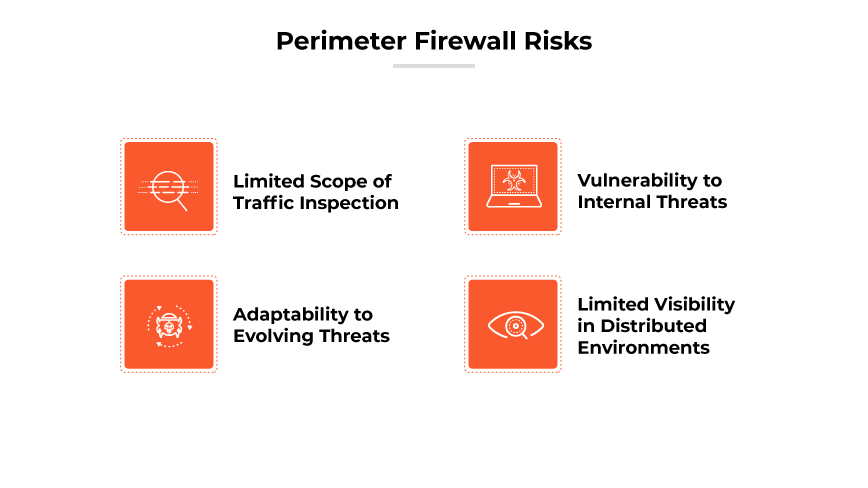

Riesgos del firewall perimetral

Alcance limitado de la inspección de tráfico

Los firewalls perimetrales inspeccionan principalmente el tráfico entrante y saliente, conocido como tráfico norte-sur. El tráfico que se desplaza lateralmente dentro de la red, o el tráfico este-oeste, puede no estar vigilado, lo que permite potencialmente que las amenazas internas no sean detectadas.

Vulnerabilidad a las amenazas internas

Aunque los firewalls perimetrales son eficaces contra las amenazas externas, no protegen intrínsecamente contra los riesgos procedentes del interior de la organización, como las amenazas de personas internas o los sistemas internos comprometidos.

Adaptabilidad a las amenazas en evolución

A medida que evolucionan las ciberamenazas, los firewalls perimetrales pueden tener dificultades para adaptarse. Las nuevas variedades de ataques y estrategias, especialmente las dirigidas contra los servicios en la nube y las infraestructuras complejas, pueden a veces eludir las defensas tradicionales del firewall.

Visibilidad limitada en entornos distribuidos

A medida que las organizaciones adoptan cada vez más servicios en la nube y arquitecturas descentralizadas, el perímetro tradicional de la red se amplía y se vuelve menos definido. Esto hace más difícil que los firewalls perimetrales proporcionen una protección completa. Este cambio exige que las organizaciones adopten controles de seguridad que puedan funcionar eficazmente en un entorno de red disperso.

Firewall perimetral frente a firewall cliente

| Firewall perimetral frente a firewall cliente | ||

|---|---|---|

| Parámetros | Firewall perimetral | Firewall de cliente |

| Colocación | Integrado dentro de los límites de la red o segmentos internos | Instalados individualmente en hosts separados |

| Factor de forma | Dispositivo físico de hardware | Solución basada en software |

| Rendimiento | Optimización para un alto rendimiento y una baja latencia | Depende de los recursos del sistema anfitrión, puede ser menos robusto |

| Casos prácticos | Utilizado predominantemente en estructuras de redes organizativas | Adecuado para dispositivos informáticos personales y dentro de redes empresariales más pequeñas |

| Segmentación de la red | Facilita la segmentación en el perímetro, controlando el tráfico inter-VLAN | Proporciona microsegmentación, administrando el tráfico en función del host |

| Administración | Se gestionan de forma centralizada, a menudo a través de servidores de administración de firewall dedicados | La administración puede ser más compleja con numerosos hosts distribuidos |

| Seguridad | Dificultad para que entidades externas burlen las defensas basadas en la red | Si la integridad del host se ve comprometida, un software malicioso puede desactivar el firewall local |

Los firewalls perimetrales trabajan en el borde de una red, sirviendo como guardianes de todo el tráfico entrante y saliente. Su función es proteger la infraestructura de la red e impedir el acceso no autorizado. Los firewalls perimetrales protegen varios sistemas dentro de la red mediante la administración y supervisión de los puntos de acceso que se conectan a redes externas, como Internet.

Los firewalls de cliente, por otro lado, se instalan en dispositivos o hosts individuales y controlan el intercambio de datos hacia y desde estas máquinas específicas. A diferencia de los firewalls perimetrales que protegen toda la red, los firewalls de cliente proporcionan una protección localizada para sistemas individuales. Esto significa que incluso cuando un dispositivo se desplaza fuera del perímetro protegido de la red, el firewall del cliente permanece activo, protegiendo continuamente el sistema de las amenazas.

La distinción entre estos dos tipos de firewall es significativa en términos de implementación y alcance de la protección. Un firewall perimetral actúa como primera línea de defensa de la red contra las amenazas externas. Los firewalls de cliente ofrecen una segunda capa de seguridad, protegiendo los sistemas individuales de posibles vulnerabilidades internas y externas. Cada uno de ellos desempeña un papel crucial en una estrategia integral de seguridad de la red.

Firewall perimetral frente a firewall de centro de datos

| Firewall perimetral frente a firewall de centro de datos | ||

|---|---|---|

| Firewall perimetral | Firewall del centro de datos | |

| Arquitectura | Protección de la capa de red para el borde exterior de una red | Firewall de capa de red, multiusuario y con estado que utiliza SDN de 5 tuplas |

| Dirección del tráfico | Asegura principalmente el tráfico Norte-Sur, que entra y sale de la red | Asegura el tráfico Este-Oeste dentro de las redes virtuales, así como Norte-Sur. |

| Propósito | Protección contra ataques externos | Protección de máquinas virtuales y agilidad para entornos de centros de datos dinámicos |

| Casos prácticos | Seguridad general de la red en el perímetro | Asegurar los centros de datos virtualizados con una asignación flexible de recursos |

Los firewalls perimetrales se implementan en el límite de la red, donde controlan el acceso a los recursos supervisando y filtrando el tráfico entrante y saliente. Estos firewalls bloquean el acceso no autorizado desde fuentes externas, protegiendo la red de una amplia gama de ataques originados fuera de la red.

Los firewalls para centros de datos, por el contrario, protegen específicamente el entorno del centro de datos, que a menudo incluye multitud de máquinas virtuales (VM). Gestionan el tráfico interno, también conocido como tráfico este-oeste, y pueden adaptarse dinámicamente a los cambios dentro del centro de datos, como la migración de máquinas virtuales. Esta agilidad es crucial dada la naturaleza dinámica de los modernos centros de datos virtualizados, que pueden reconfigurar con frecuencia los recursos virtuales.

La principal diferencia entre ambos radica en sus funciones especializadas y en los tipos de tráfico que administran. Mientras que los firewalls perimetrales se ocupan principalmente del tráfico norte-sur -datos que entran y salen de la red-, los firewalls de centros de datos proporcionan un control granular sobre el tráfico dentro del propio centro de datos, garantizando la seguridad incluso cuando cambia el panorama virtual.

Preguntas frecuentes sobre el firewall perimetral

Un firewall interno asegura el tráfico dentro de una red, mientras que un firewall perimetral protege contra las amenazas externas en el borde de la red.

No hay ninguna diferencia fundamental; "firewall externo" es otro término para un firewall perimetral, que vigila los límites de la red.

Un firewall perimetral y un firewall de borde son sinónimos, ambos se sitúan en el borde de la red para filtrar el tráfico entrante y saliente.

Una red perimetral, también conocida como zona desmilitarizada (DMZ), aísla los servicios orientados al exterior de la red interna para mejorar la seguridad.

Un firewall de aplicaciones web (WAF) protege específicamente las aplicaciones web filtrando y supervisando el tráfico HTTP entre una aplicación web e Internet.

Sí, un firewall puede tener componentes o configuraciones tanto externas (que dan al tráfico exterior) como internas (que protegen los segmentos internos de la red).

Entre sus puntos débiles se incluyen el alcance limitado de la inspección del tráfico, la vulnerabilidad a las amenazas internas, la adaptabilidad a las amenazas en evolución y la visibilidad limitada en entornos distribuidos.

La seguridad del perímetro falla cuando no puede seguir el ritmo de las amenazas avanzadas persistentes que aprovechan las vulnerabilidades internas o eluden las defensas del perímetro.