-

- ¿Cómo funciona un firewall de filtrado de paquetes?

- Casos de uso del firewall de filtrado de paquetes

- Ventajas del firewall de filtrado de paquetes

- Retos del firewall de filtrado de paquetes

- Tipos de firewall de filtrado de paquetes

- Comparación de los firewalls de filtrado de paquetes con otras tecnologías de seguridad

- Preguntas frecuentes sobre el firewall de filtrado de paquetes

Contenido

-

Definición y explicación de los tipos de firewall

- ¿Cuáles son los distintos tipos de firewall?

- Capacidades de los firewalls modernos

- Tipos de firewall por sistemas protegidos

- Tipos de firewall por factores de forma

- Tipos de firewall por ubicación dentro de la infraestructura de red

- Tipos de firewall por método de filtrado de datos

- Cómo elegir el firewall adecuado para una red empresarial

- Tipos de firewall Preguntas frecuentes

-

¿Qué es un firewall perimetral?

- ¿Cómo funciona un firewall perimetral?

- Tipos de firewalls perimetrales

- ¿Qué es el perímetro de la red?

- Ventajas del firewall perimetral

- Riesgos del firewall perimetral

- Firewall perimetral frente a firewall cliente

- Firewall perimetral frente a firewall de centro de datos

- Preguntas frecuentes sobre el firewall perimetral

- ¿Qué es un firewall de red?

¿Qué es un firewall de filtrado de paquetes?

Contenido

Un firewall de filtrado de paquetes es un dispositivo de seguridad de la red que filtra los paquetes de red entrantes y salientes basándose en un conjunto predefinido de reglas.

Las reglas suelen basarse en direcciones IP, números de puerto y protocolos. Al inspeccionar las cabeceras de los paquetes, el firewall decide si coincide con una regla permitida; si no, bloquea el paquete. El proceso ayuda a proteger las redes y a administrar el tráfico, pero no inspecciona el contenido de los paquetes en busca de posibles amenazas.

¿Cómo funciona un firewall de filtrado de paquetes?

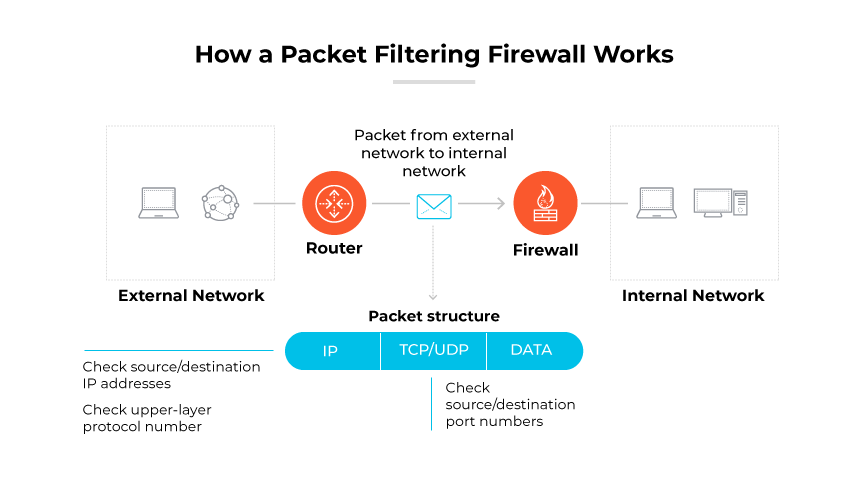

Este tipo de firewall funciona a un nivel fundamental aplicando un conjunto de reglas predeterminadas a cada paquete de red que intenta entrar o salir de la red. Estas reglas las define el administrador de la red y son fundamentales para mantener la integridad y la seguridad de la red.

Los firewalls de filtrado de paquetes utilizan dos componentes principales dentro de cada paquete de datos para determinar su legitimidad: la cabecera y la carga útil.

La cabecera del paquete incluye la dirección IP de origen y de destino, revelando el origen del paquete y el endpoint previsto. Protocolos como TCP, UDP e ICMP definen las reglas del viaje del paquete. Además, el firewall examina los números de los puertos de origen y destino, que son similares a las puertas por las que viajan los datos. También se inspeccionan ciertos indicadores de la cabecera TCP, como la señal de solicitud de conexión. La dirección del tráfico (entrante o saliente) y la interfaz de red (NIC) específica que atraviesan los datos se tienen en cuenta en el proceso de toma de decisiones del firewall.

Los firewalls de filtrado de paquetes pueden configurarse para administrar tanto el tráfico entrante como el saliente, proporcionando un mecanismo de seguridad bidireccional. Esto garantiza que se evitan los accesos no autorizados de fuentes externas que intentan acceder a la red interna y las amenazas internas que intentan comunicarse con el exterior.

Casos de uso del firewall de filtrado de paquetes

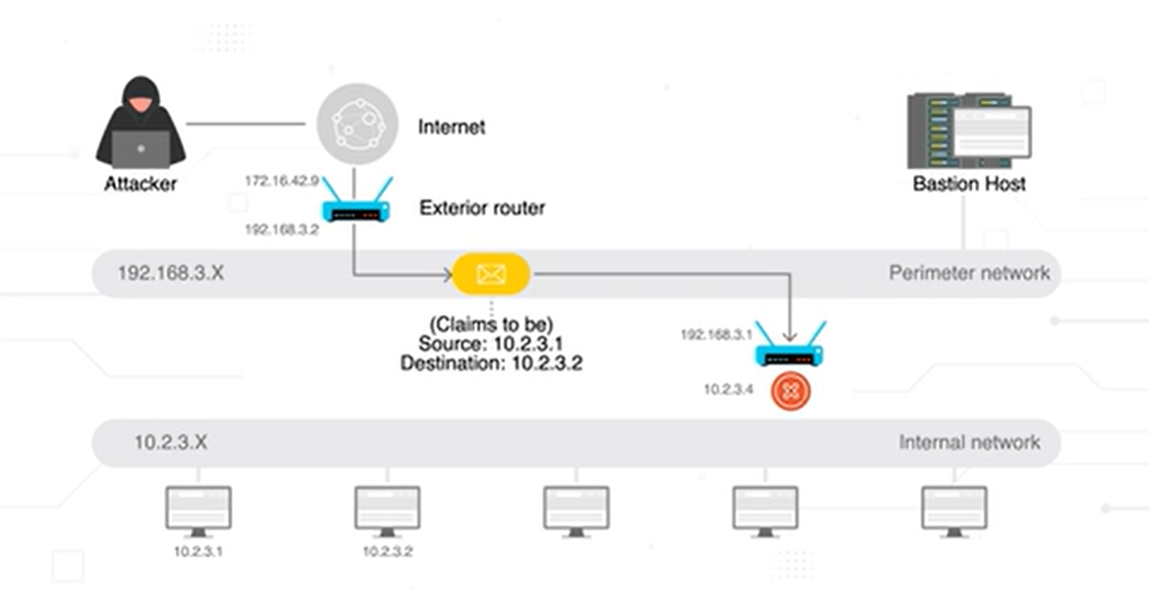

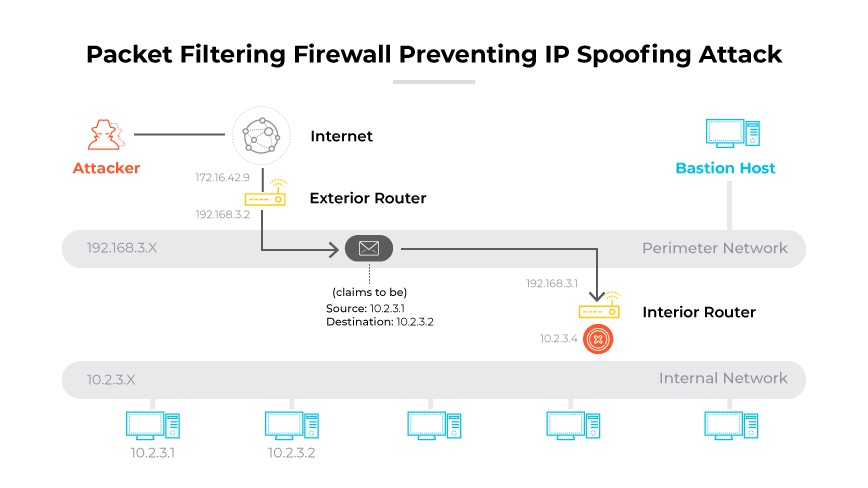

Un caso de uso principal del firewall de filtrado de paquetes es la prevención de ataques de suplantación de IP, en los que el firewall examina las direcciones IP de origen de los paquetes entrantes. Al garantizar que los paquetes proceden de fuentes esperadas y fiables, el firewall puede impedir que los atacantes se hagan pasar por entidades legítimas dentro de la red. Esto es especialmente importante para las defensas perimetrales.

Además de la seguridad, los firewalls de filtrado de paquetes se utilizan para administrar y agilizar el flujo de tráfico de la red. Mediante el establecimiento de reglas que reflejen las políticas de la red, estos firewalls pueden limitar el tráfico entre las distintas subredes de la empresa. Limitar el tráfico entre las distintas subredes ayuda a contener posibles infracciones y a segmentar los recursos de la red según las necesidades de los departamentos o los niveles de sensibilidad.

Otro caso de uso para los firewalls de filtrado de paquetes son los escenarios en los que se valora la velocidad y la eficiencia de los recursos. Debido a su naturaleza menos intensiva desde el punto de vista computacional, los firewalls de filtrado de paquetes pueden procesar rápidamente el tráfico sin una sobrecarga significativa.

Ventajas del firewall de filtrado de paquetes

Eficiencia a alta velocidad

Una de las principales ventajas de los firewalls de filtrado de paquetes es su capacidad para tomar decisiones rápidas. Al operar en la capa de red, aceptan o rechazan rápidamente los paquetes basándose en reglas establecidas sin necesidad de una inspección profunda de los paquetes. El resultado es un procesamiento muy rápido, que permite un flujo eficaz del tráfico de red y reduce las posibilidades de que se produzcan cuellos de botella.

Funcionamiento transparente

Los firewalls de filtrado de paquetes están diseñados para ser transparentes para el usuario final. Funcionan de forma autónoma, aplicando reglas al tráfico de la red sin requerir la intervención del usuario ni notificación alguna, a menos que se pierda un paquete. La transparencia garantiza que las medidas de seguridad de la red no impidan la experiencia del usuario ni requieran una capacitación exhaustiva para los usuarios finales.

Eficiencia de costos

Los firewalls de filtrado de paquetes son rentables. Suelen venir integrados en los enrutadores de red, lo que elimina la necesidad de contar con dispositivos firewalls independientes.

Simplicidad inicial y facilidad de uso

Antes se pensaba que la facilidad de uso era una ventaja de los firewalls de filtrado de paquetes. No suelen requerir una configuración compleja.

Retos del firewall de filtrado de paquetes

Capacidades de registro limitadas

Una de las desventajas significativas de los firewalls de filtrado de paquetes es la limitada capacidad de registro. Estos sistemas suelen registrar información mínima sobre el tráfico de la red, lo que puede suponer un problema de cumplimiento para las empresas sujetas a normas estrictas de protección de datos. Sin un registro exhaustivo, la identificación de patrones de actividad sospechosa resulta más difícil, lo que puede dejar vulnerabilidades de seguridad sin abordar.

Inflexibilidad

Los firewalls de filtrado de paquetes no son conocidos por su flexibilidad. Están diseñados para supervisar detalles específicos como las direcciones IP o los números de puerto, pero se trata de un alcance limitado en el contexto más amplio de la administración moderna del acceso a la red. Los firewalls avanzados proporcionan una mayor visibilidad y control, ajustándose dinámicamente a la evolución de los problemas de seguridad. Los filtros de paquetes requieren una configuración y un mantenimiento manuales.

Menos seguro

En comparación con los firewalls más avanzados, los firewalls de filtrado de paquetes son menos seguros. Basan sus decisiones de filtrado en información superficial como direcciones IP y números de puerto, sin tener en cuenta el contexto de los dispositivos de los usuarios o el uso de las aplicaciones. Su incapacidad para inspeccionar más allá del exterior del paquete significa que no pueden identificar o bloquear cargas útiles que contengan código malicioso, lo que las hace susceptibles a la suplantación de direcciones y otros ataques sofisticados.

Funcionamiento sin estado

La naturaleza fundamentalmente apátrida de los firewalls de filtrado de paquetes limita su capacidad de protección frente a amenazas complejas. Dado que tratan cada paquete de forma aislada, no recuerdan las acciones pasadas, lo que supone una deficiencia a la hora de garantizar una seguridad continua. Esta falta de conocimiento del estado puede permitir que las amenazas se cuelen si las reglas del firewall no se elaboran y actualizan meticulosamente.

Difícil de administrar

Los firewalls de filtrado de paquetes pueden ofrecer facilidad de uso al principio, pero pueden volverse rápidamente difíciles de administrar a medida que crecen el tamaño y la complejidad de la red. Los conjuntos de reglas deben configurarse y actualizarse manualmente, lo que aumenta la carga de trabajo de los equipos de seguridad y la posibilidad de que se produzcan errores humanos. La falta de automatización en la administración de amenazas y la inspección de paquetes complica aún más la tarea de mantener un entorno de red seguro.

Incompatibilidad de protocolos

Otro reto es la incompatibilidad con determinados protocolos a la que se enfrentan los firewalls de filtrado de paquetes. Los protocolos que requieren una asignación dinámica de puertos o el mantenimiento de información de estado pueden presentar dificultades. Esta limitación puede obstaculizar el uso de servicios legítimos y complicar la aplicación de las políticas de seguridad.

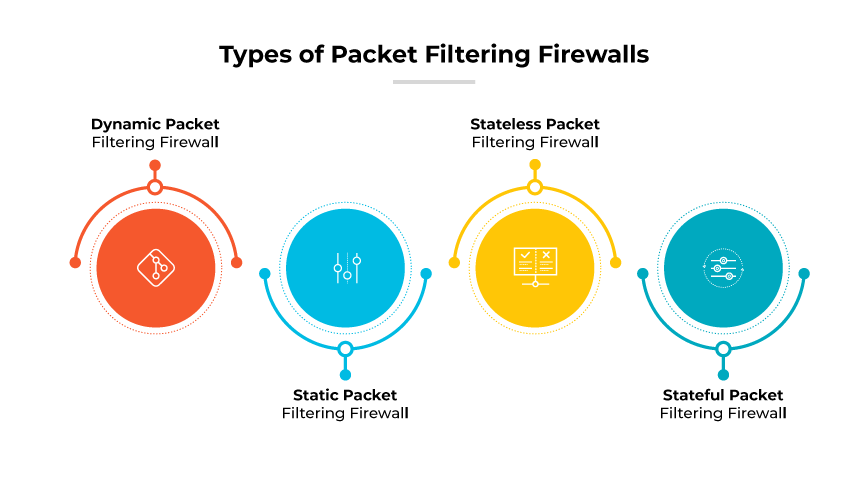

Tipos de firewall de filtrado de paquetes

Firewall de filtrado dinámico de paquetes

Los firewalls de filtrado dinámico de paquetes son adaptativos y pueden modificar las reglas en función de las condiciones del tráfico de la red. Permiten un enfoque más flexible de la seguridad de la red. Los firewalls de filtrado dinámico de paquetes pueden ser útiles para gestionar protocolos de transferencia que asignan puertos de forma dinámica. Los firewalls de filtrado dinámico de paquetes son beneficiosos porque pueden abrir y cerrar puertos según sea necesario, lo que mejora la seguridad sin sacrificar la funcionalidad de aplicaciones como el FTP.

Firewall de filtrado estático de paquetes

Los firewalls de filtrado estático de paquetes se caracterizan por su configuración fija. Los administradores establecen manualmente reglas que permanecen inalteradas a menos que se actualicen por intervención humana. Este tipo de firewall es práctico para redes más pequeñas con patrones de tráfico constantes, en las que la sobrecarga administrativa de los cambios frecuentes de reglas no es viable. Los firewalls estáticos son sencillos y fiables, y proporcionan un nivel básico de seguridad que puede ser suficiente para los entornos de red menos complejos.

Firewall de filtrado de paquetes sin estado

Los firewalls de filtrado de paquetes sin estado evalúan cada paquete de forma aislada sin tener en cuenta los paquetes anteriores o futuros. Se basan en reglas predeterminadas para administrar el acceso a la red, ofreciendo una solución rápida y ligera. Sin embargo, la falta de comprensión contextual puede hacer que los firewalls sin estado sean menos seguros, ya que no pueden detectar patrones en el tráfico malicioso que podrían indicar un ataque sofisticado.

Firewall con filtrado de paquetes por estados

Los firewalls de filtrado de paquetes con seguimiento de estado mantienen un registro de las conexiones activas y toman decisiones en función del estado del tráfico de la red. Esto significa que pueden identificar y permitir los paquetes que forman parte de una conexión establecida, lo que aumenta la seguridad al impedir accesos no autorizados que un sistema sin estado podría no detectar. Los firewalls con seguimiento de estado proporcionan un mayor nivel de seguridad.

Tipos de firewall definidos y explicados

Comparación de los firewalls de filtrado de paquetes con otras tecnologías de seguridad

Filtrado de paquetes Firewall vs. Servidor proxy

Los servidores proxy funcionan como intermediarios entre los usuarios e Internet, ofreciendo una capa de seguridad diferente en comparación con los firewalls de filtrado de paquetes. A diferencia de los filtros de paquetes, que operan a nivel de red, los proxies trabajan a nivel de aplicación, examinando y gestionando el tráfico para aplicaciones específicas. Los proxies pueden anonimizar el tráfico interno de la red y administrar las conexiones de forma más granular. Proporcionan un mayor nivel de filtrado de contenidos y autenticación de usuarios, que los firewalls de filtrado de paquetes no soportan de forma inherente. La combinación del filtrado de paquetes con un proxy puede dar lugar a un marco de seguridad más completo, que proteja frente a una gama más amplia de amenazas al abordar las limitaciones de los firewalls de filtrado de paquetes.

Filtrado de paquetes frente a firewall de inspección de estado

Los firewalls de inspección de estado representan un avance con respecto a los firewalls tradicionales de filtrado de paquetes, ya que mantienen el conocimiento del contexto del tráfico de la red. Supervisan el estado de las conexiones activas y toman decisiones basadas en la secuencia y el estado de los paquetes. Esto les permite detectar y prevenir varios tipos de ataques que un simple firewall de filtrado de paquetes podría pasar por alto, como los que aprovechan las conexiones establecidas. Mientras que los filtros de paquetes permiten o deniegan rápidamente los paquetes basándose únicamente en la información del encabezado, la inspección con seguimiento de estado construye un flujo de control dinámico para una evaluación más precisa y segura de los paquetes de datos.

Firewall de filtrado de paquetes frente a puerta de enlace a nivel de circuito

Las puertas de enlace a nivel de circuito proporcionan mecanismos de seguridad en la capa de sesión, lo que las hace expertas en verificar la legitimidad de las sesiones sin inspeccionar el contenido de cada paquete. Se diferencian de los firewalls de filtrado de paquetes en que garantizan que todas las sesiones son legítimas y que los paquetes forman parte de una conexión conocida. Este método añade una capa adicional de seguridad mediante el seguimiento del estado de sesión de las conexiones, lo que puede evitar ciertos tipos de ataques a la red que no implican la suplantación de paquetes sino que explotan las debilidades de los protocolos de administración de sesiones. Las puertas de enlace a nivel de circuito son especialmente eficaces en entornos en los que la integridad de la sesión es más crítica que la inspección granular del contenido de los paquetes.

Preguntas frecuentes sobre el firewall de filtrado de paquetes

Un firewall de filtrado de paquetes es un dispositivo de seguridad de la red que controla el tráfico de red entrante y saliente basándose en reglas de seguridad predeterminadas.

Inspecciona la cabecera de cada paquete de datos y lo permite o bloquea en función de las reglas establecidas para las direcciones de origen y destino, los puertos y los protocolos.

Los firewalls de filtrado de paquetes ofrecen un procesamiento de alta velocidad, transparencia operativa y rentabilidad al aprovechar la infraestructura de enrutamiento existente.

Un ejemplo de filtrado de paquetes es un enrutador configurado para permitir el tráfico HTTP a través del puerto 80 pero bloquear el tráfico FTP a través del puerto 21.

Entre sus limitaciones se incluyen la vulnerabilidad a la suplantación de IP, su naturaleza apátrida que ofrece menos contexto y la falta de una inspección en profundidad de los paquetes.

Un firewall filtra el tráfico mediante conjuntos de reglas, controlando el flujo de datos en función de las direcciones de origen y destino, los puertos y los protocolos.