¿Qué son los ataques de ransomware?

Los ataques de ransomware se refieren a los métodos que un ciberdelincuente puede utilizar para infiltrarse en un entorno y amenazar a una organización o individuo a cambio del pago de un rescate. Según el Informe de Respuesta a Incidentes de 2022 Unit 42, hay cinco formas específicas en las que los atacantes entran en un sistema.

¿Cómo se producen los ataques de ransomware?

En el Informe de Respuesta a Incidentes 2022, la Unit 42® informó de que el equipo había sido testigo de cómo los actores de amenazas se movían con rapidez, permaneciendo en un entorno durante una media de sólo 28 días antes de empezar a extorsionar a una víctima. Entender qué son los ataques de ransomware y cómo prepararse para ellos es el primer paso para proteger una organización.

El ransomware comienza cuando los ciberdelincuentes entran en un sistema y cifran todos los datos, para después ofrecer una clave de descifrado si la víctima accede a pagar un rescate mediante criptomoneda. Además de entrar en un sistema y depositar malware de cifrado, algunos operadores de ransomware utilizarán técnicas de multiextorsión para fomentar el pago, como copiar y exfiltrar los datos sin cifrar, avergonzar a la víctima en las redes sociales, amenazar con ataques adicionales como DDoS, o filtrar la información robada a clientes o en la web oscura.

Unit 42 ha investigado miles de ataques de ransomware lanzados contra diversas organizaciones y ha ayudado a su rápida contención y recuperación para ahorrarles millones de dólares. Detallado en el Informe de Respuesta a Incidentes 2022, Unit 42 identificó cinco vectores de ataque principales que los actores de amenazas utilizan para implementar el ransomware.

¿Cuáles son los 5 principales vectores de ataque del ransomware?

Para prevenir mejor el ransomware, es crucial comprender las tácticas maliciosas que utilizan los atacantes para comprometer a las organizaciones en primer lugar. La revisión de las tendencias recientes de las amenazas de ransomware permite al centro de operaciones de seguridad (SOC) centrar los recursos en los posibles puntos de violación, reducir el riesgo de infección y preparar a la organización en su conjunto.

Los cinco principales vectores de ataque del ransomware son:

- Vulnerabilidades explotables

- Ataques de fuerza bruta a las credenciales

- Ingeniería social

- Credenciales previamente comprometidas

- Abuso de confianza

Comprender cómo funcionan estos cinco vectores de ataque y cuál es la mejor forma de protegerlos es un primer paso crucial para estar preparado contra el ransomware.

1. Vulnerabilidades de software explotables

Las vulnerabilidades se presentan de muchas formas y pueden explotarse con código diseñado para aprovechar las lagunas o fallos de un programa. En el Informe de respuesta a incidentes de Unit 42 de 2022, Unit 42 descubrió que el 48% de los casos de ransomware comenzaban con vulnerabilidades de software. Cuando una aplicación está expuesta a Internet, los actores de amenazas pueden buscar y explotar vulnerabilidades conocidas para obtener acceso no autorizado a un entorno.

Otra técnica de vulnerabilidad popular entre los ciberdelincuentes es el uso de kits de explotación, que consiste en insertar código en sitios web comprometidos. Estos sitios web parecen normales pero contienen programas maliciosos que escanean el dispositivo conectado en busca de vulnerabilidades. Si el kit de explotación identifica una vulnerabilidad, a menudo descargará una carga útil de malware diseñada para proporcionar a un actor de amenazas acceso remoto al sistema. Una vez establecido el acceso remoto, los actores de amenazas implementarán el ransomware en el entorno.

El mejor método de protección del software es asegurarse de que todos los dispositivos de una red se actualizan con frecuencia. Las empresas de software publicarán periódicamente actualizaciones que parchearán cualquier vulnerabilidad y exposición común (CVE) descubierta, por lo que es crucial actualizar estas vulnerabilidades antes de que los ciberdelincuentes puedan acceder a ellas. Los SOC pueden llevar la protección un paso más allá con productos de detección y respuesta ampliadas (EDR) como Cortex XDR para detectar y bloquear ataques. Para identificar las vulnerabilidades orientadas a Internet que deben remediarse y remediar automáticamente las exposiciones peligrosas como el protocolo de escritorio remoto (RDP), los SOC pueden adoptar herramientas de gestión activa de la superficie de ataque (ASM) como Cortex Xpanse.

Más información sobre la combinación de la seguridad de endpoint y de la red.

2. Ataques de fuerza bruta a las credenciales

Los ataques de fuerza bruta utilizan el método de ensayo y error para acceder a un sistema o aplicación. Los ciberdelincuentes crean y ejecutan secuencias de comandos que introducen automáticamente nombres de usuario y contraseñas hasta que se descubre un inicio de sesión correcto. Se trata de uno de los ataques de ciberseguridad más antiguos, y ha mantenido su estatus de táctica exitosa a lo largo de los años.

Los ataques de fuerza bruta son una de las muchas razones por las que es tan importante implementar la autenticación multifactor (AMF). Los sistemas con MFA requieren una forma adicional de verificación, como un código de una aplicación o datos biométricos, antes de que un usuario pueda acceder al sistema.

Más información sobre la prevención del abuso de credenciales.

En caso de que un ataque de fuerza bruta tenga éxito, plataformas como Cortex XSIAM notificarán al SOC los comportamientos anómalos de los usuarios e impulsarán una investigación. Cortex XSIAM se integra a la perfección con las plataformas MFA para transmitir la información de inicio de sesión sospechosa en el momento en que se produce, acelerando esas alertas a la parte superior del embudo para informar a los analistas y detener los ataques de fuerza bruta en seco.

3. Ingeniería social

Los métodos de ingeniería social como los correos electrónicos de phishing se envían desde fuentes que fingen ser dignas de confianza para animar a las víctimas a hacer clic en los enlaces y descargar malware directamente. A menudo hay un sentido subyacente de urgencia o peligro con estos mensajes para motivar a la gente a actuar antes de que puedan pensarlo detenidamente. Estos ataques pueden tener mucho éxito y, en el caso del ransomware, ser extremadamente peligrosos y costosos.

La implementación de una capacitación regular en ciberseguridad para los empleados es la mejor manera de protegerse contra los ataques de ingeniería social. Cuando los empleados identifican e informan de intentos de phishing, el SOC puede investigar el ataque y aprender de lo sucedido. Si un ataque de phishing tiene éxito, las plataformas de organización, automatización y respuesta de la seguridad (SOAR) como Cortex XSOAR pueden agilizar el descubrimiento y la reparación, desconectando automáticamente a los usuarios comprometidos hasta que el SOC haya investigado y eliminado al atacante del sistema.

4. Credenciales previamente comprometidas

Cuando las credenciales de usuario se ven comprometidas, es crucial sustituirlas lo antes posible. Por desgracia, la información sobre credenciales puede filtrarse en la web oscura sin que los usuarios sepan que han sido comprometidos, lo que permite a atacantes de todo tipo acceder sin restricciones a un sistema. Y para empeorar las cosas, muchos usuarios utilizarán la misma contraseña para múltiples servicios, por lo que si una contraseña se ve comprometida, las contraseñas reutilizadas pueden utilizarse contra otros sistemas o aplicaciones para obtener un acceso no autorizado.

Además de la autenticación multifactor, animar a los empleados a practicar una buena higiene de contraseñas es una forma probada de prevenir los ataques de credenciales comprometidas. Utilizar un gestor de contraseñas, cambiar las contraseñas con regularidad, asegurarse de que son complejas y no reutilizar la misma contraseña protegerá a las personas y a la organización. Cortex XDR puede aprovechar los análisis de comportamiento para detectar y prevenir comportamientos anómalos de los usuarios, incluso cuando se utilizan credenciales previamente comprometidas para acceder sin autorización a los entornos.

5. Abuso de confianza

En el caos del panorama actual de amenazas, es importante que los profesionales de la seguridad no pierdan de vista las amenazas internas. Tanto si un empleado se siente agraviado por su empleador como si ha sido abordado por un actor de amenazas, una de las formas más fáciles de que el ransomware entre en un entorno es a partir de alguien que ya tiene acceso legítimo.

En caso de un incidente de abuso de confianza, productos como Cortex XSOAR o plataformas como Cortex XSIAM pueden automatizar la gestión de la respuesta al incidente para informar a los equipos de seguridad y aislar al usuario en cuestión. Se puede implementar una protección adicional con las mejores prácticas de incorporación para reducir el número de oportunidades que un empleado descontento podría tener para tomar represalias.

Protéjase contra los ataques de ransomware

Los cinco métodos son formas perjudiciales en las que un atacante puede invadir su sistema. En resumen, recomendamos a los SOC que implementen lo siguiente si aún no lo han hecho:

- Plataformas EDR como Cortex XDR para identificar y bloquear ataques

- Cortex XSIAM para una visibilidad completa y automatizada de endpoints, redes y más

- Plataformas ASM activas como Cortex Xpanse para una rápida identificación y corrección automática de los ataques dirigidos a Internet.

- Plataformas SOAR como Cortex XSOAR para agilizar el descubrimiento y aislar automáticamente a cualquier usuario comprometido.

- MFA para verificar a los usuarios antes de permitir el acceso completo a un entorno

- Buenas prácticas de seguridad, como capacitación sobre phishing e higiene de contraseñas, entre los empleados para reducir la probabilidad de ataques de ingeniería social o de fuerza bruta.

- Agilización de la salida de ex empleados para evitar ataques de personas internas

Aunque estos métodos y plataformas son extremadamente útiles, sólo le llevarán hasta cierto punto. Para el ransomware específicamente, hay un método adicional de preparación que es el más beneficioso.

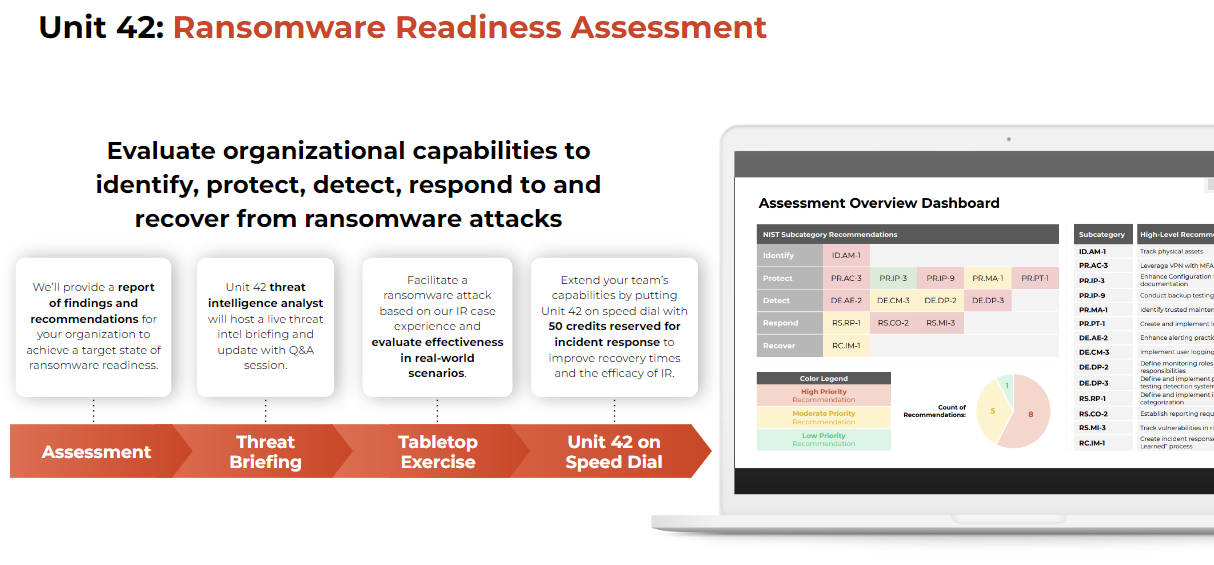

Cómo evaluar su preparación frente al ransomware

La defensa contra el ransomware comienza con un plan. Unit 42 ofrece una Evaluación de la preparación frente al ransomware para prepararle a prevenir, detectar, responder y recuperarse mejor de los ataques de ransomware. Alcance un estado de preparación frente al ransomware validando su estrategia de respuesta, detectando riesgos ocultos y mucho más.

Nuestro equipo está aquí para ayudarle a prepararse y responder a las amenazas de ciberseguridad más desafiantes y maliciosas. Si está experimentando una violación activa o cree que puede haber sido afectado por un incidente cibernético, póngase en contacto con la Unit 42.