- 1. ¿Qué hace un SOC?

- 2. Funciones clave de un SOC

- 3. Roles y responsabilidades clave de un SOC

- 4. SOC como Servicio (SOCaaS)

- 5. Soluciones SIEM en un SOC

- 6. Mejores prácticas para centros de operaciones de seguridad

- 7. ¿Qué herramientas se utilizan en un SOC?

- 8. Preguntas más frecuentes sobre los centros de operaciones de seguridad (SOC)

- ¿Qué hace un SOC?

- Funciones clave de un SOC

- Roles y responsabilidades clave de un SOC

- SOC como Servicio (SOCaaS)

- Soluciones SIEM en un SOC

- Mejores prácticas para centros de operaciones de seguridad

- ¿Qué herramientas se utilizan en un SOC?

- Preguntas más frecuentes sobre los centros de operaciones de seguridad (SOC)

¿Qué es un Centro de Operaciones de Seguridad (SOC)?

- ¿Qué hace un SOC?

- Funciones clave de un SOC

- Roles y responsabilidades clave de un SOC

- SOC como Servicio (SOCaaS)

- Soluciones SIEM en un SOC

- Mejores prácticas para centros de operaciones de seguridad

- ¿Qué herramientas se utilizan en un SOC?

- Preguntas más frecuentes sobre los centros de operaciones de seguridad (SOC)

Un centro de operaciones de seguridad (SOC) es una unidad centralizada responsable de supervisar y administrar la postura de seguridad de una organización. Su personal habitual son profesionales de seguridad responsables de identificar amenazas de seguridad, responder ante ellas y mitigarlas. En pocas palabras, el equipo de un SOC es responsable de garantizar que una organización opere sin riesgos en todo momento.

¿Qué hace un SOC?

Los centros de operaciones de seguridad, o SOC, se crearon para facilitar la comunicación entre el personal de seguridad. Optimizan el proceso para manejar incidentes de seguridad y también ayudan a los analistas a priorizarlos y resolverlos de manera más eficiente y efectiva. El objetivo de un SOC es obtener un panorama completo de las amenazas de una empresa; eso no solo incluye los diversos tipos de endpoints, servidores y software en las instalaciones sino también servicios de terceros y el tráfico que fluye entre estos activos.

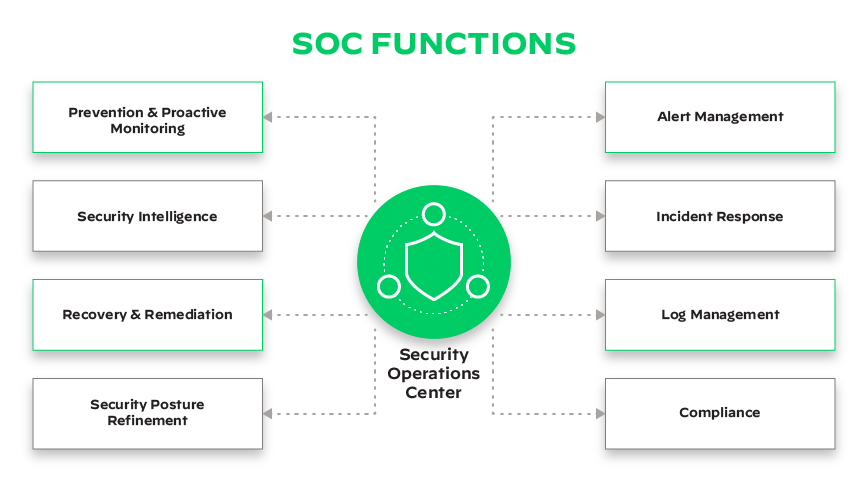

Funciones clave de un SOC

Habitualmente, los incidentes de seguridad pueden ser identificados y respondidos por personal del SOC que cuente con todas las habilidades necesarias. El equipo también colabora con otros departamentos o equipos para compartir información sobre incidentes con partes interesadas relevantes. Como regla general, los centros de operaciones de seguridad funcionan las 24 horas del día, 7 días a la semana, y sus empleados trabajan en turnos para mitigar amenazas y administrar la actividad de los registros. En ocasiones se contratan proveedores externos para que proporcionen servicios de SOC a las organizaciones.

Entre las funciones clave de un SOC se incluyen las siguientes:

- Supervisar y administrar la postura de seguridad de una organización.

- Desarrollar e implementar políticas y procedimientos de seguridad.

- Ofrecer capacitación de concientización en materia de seguridad a los empleados.

- Responder ante incidentes de seguridad.

- Analizar registros, tráfico de red y otras fuentes de datos para identificar posibles amenazas y vulnerabilidades.

- Realizar evaluaciones de vulnerabilidades.

- Proporcionar informes de inteligencia sobre amenazas.

- Diseñar e implementar soluciones de seguridad.

El equipo de un SOC también brinda servicios de respuesta ante incidentes como ser análisis forense, análisis de malware y evaluación de vulnerabilidades. También puede proporcionar servicios de inteligencia sobre amenazas, como informes de inteligencia sobre amenazas y búsqueda de amenazas.

Las siguientes funciones clave son necesarias para manejar incidentes de seguridad y los equipos de operaciones de seguridad comúnmente las ofrecen por medio de una estructura en niveles que representa los niveles de experiencia de sus analistas:

Nivel 1 – Priorización

La priorización es el primer nivel de un SOC. El personal del nivel 1 es responsable de priorizar los incidentes de seguridad entrantes y determinar su gravedad. Eso incluye identificar el origen del incidente, determinar su alcance y evaluar su impacto.

El personal del nivel 1 también es responsable de ofrecer una respuesta inicial y medidas de contención, al igual que de elevar incidentes a niveles más elevados si es necesario. Es aquí donde los analistas de seguridad dedican la mayor parte de su tiempo.

Habitualmente, los analistas de nivel 1 son los menos experimentados y su función principal es supervisar los registros de eventos para detectar actividades sospechosas. Cuando sienten que algo necesita ser investigado detalladamente, reúnen toda la información que pueden y elevan el incidente al nivel 2.

Nivel 2 – Investigación

La investigación es el segundo nivel de un SOC. El personal del nivel 2 es responsable de investigar los incidentes de seguridad entrantes y determinar su causa raíz. Eso incluye analizar registros, tráfico de red y otras fuentes de datos para identificar el origen de cada incidente. El personal del nivel 2 también es responsable de proporcionar informes detallados de los incidentes y recomendaciones para resolverlos.

Nivel 3 – Búsqueda de amenazas

La búsqueda de amenazas es el tercer nivel del SOC. El personal de nivel 3 se ocupa de buscar amenazas y vulnerabilidades proactivamente en el entorno de una organización. Para ello, analiza los logs, el tráfico de la red y otras fuentes de datos con el objetivo de detectar posibles amenazas y vulnerabilidades.

El personal de nivel 3 también se encarga de elaborar informes detallados de inteligencia sobre amenazas y de sugerir medidas de corrección. Los analistas con más experiencia son los que responden a incidentes complejos. El resto del tiempo lo dedican a analizar informes forenses y datos de telemetría relativos a amenazas que el software de detección haya podido pasar por alto. Por lo general, las empresas destinan un tiempo mínimo a las actividades de búsqueda de amenazas, pues los niveles 1 y 2 consumen una gran cantidad de recursos de análisis.

¿Cómo está estructurado un SOC?

Para la mayoría de las organizaciones, la ciberseguridad se ha convertido en máxima prioridad desde sus raíces como función a tiempo parcial del equipo de TI. Algunos equipos de operaciones de seguridad siguen funcionando como parte del área de TI, mientras que otros se separaron en sus propias organizaciones.

La arquitectura de un SOC es su diseño y estructura general. Suele estar integrada por cuatro componentes principales:

- El SOC supervisa y administra la postura de seguridad de una organización.

- El administrador de operaciones de seguridad (Security Operations Manager, SOM) gestiona las operaciones diarias del SOC.

- Los analistas de seguridad supervisan y analizan registros, tráfico de red y otras fuentes de datos para identificar posibles amenazas y vulnerabilidades.

- Los ingenieros/ingenieros especializados en seguridad diseñan e implementan soluciones de seguridad para proteger el entorno de una organización.

Los SOC pueden funcionar como parte de un equipo de infraestructura y operaciones, como parte de un grupo de seguridad, como un componente del centro de operaciones de red (Network Operations Center, NOC), directamente bajo el mando del CIO o CISO, o como una función tercerizada (total o parcialmente).

Arquitectura radial de un SOC

La arquitectura radial de un SOC es un modelo para organizar esta clase de centros. En este modelo, el SOC se organiza en un núcleo central con varias extensiones radiales. El núcleo es responsable de administrar la postura de seguridad general de la organización, mientras que las extensiones radiales se encargan de supervisar y gestionar áreas específicas de dicha postura.

Este modelo permite incrementar la flexibilidad y la escalabilidad, ya que la organización puede agregar o retirar extensiones radiales según sea necesario. Además, el núcleo puede supervisar y coordinar las operaciones de seguridad de la organización en forma centralizada.

Roles y responsabilidades clave de un SOC

La estructura organizativa y del personal de operaciones de seguridad de un SOC suele consistir en un gerente de operaciones de seguridad, analistas de seguridad, encargados de respuesta ante incidentes, ingenieros/arquitectos especializados en seguridad e investigadores de incidentes:

- Gerente del SOC: Es responsable de gestionar las operaciones diarias del SOC; eso incluye desarrollar e implementar políticas y procedimientos de seguridad, además de ofrecer capacitación de concientización en materia de seguridad a los empleados.

- Analista de seguridad avanzada: Es responsable de buscar amenazas y vulnerabilidades proactivamente en el entorno de una organización. Eso incluye analizar registros, tráfico de red y otras fuentes de datos para identificar posibles amenazas y vulnerabilidades.

- Encargado de respuesta ante incidentes: Es responsable de responder ante los incidentes de seguridad; eso incluye identificar el origen del incidente, determinar su alcance y evaluar su impacto.

- Ingeniero/arquitecto especializado en seguridad: Es responsable de diseñar e implementar soluciones de seguridad para proteger el entorno de una organización. Eso incluye diseñar e implementar soluciones de seguridad de red, como firewalls, sistemas de detección de intrusiones y software antivirus.

- Investigador de incidentes: Es responsable de investigar los incidentes de seguridad entrantes y determinar su causa raíz. Eso incluye analizar registros, el tráfico de red y otras fuentes de datos para identificar el origen de cada incidente.

Obtenga más información sobre las Funciones y responsabilidades de un SOC, la clave para el éxito de sus operaciones de seguridad.

SOC como Servicio (SOCaaS)

SOCaaS es un modelo de seguridad que permite que un proveedor externo opere y mantenga un SOC totalmente administrado por medio de una suscripción. Este servicio incluye todas las funciones de seguridad realizadas por un SOC tradicional interno: supervisión de red, gestión de registros, detección e inteligencia de amenazas, investigación y respuesta ante incidentes, generación de informes, y riesgo y cumplimiento. El proveedor también asume la responsabilidad por todas las personas, procesos y tecnologías necesarios para habilitar esos servicios y brindar asistencia las 24 horas del día, los 7 días de la semana.

Obtenga más información sobre el modelo de entrega SOCaaS basado en suscripciones.

Soluciones SIEM en un SOC

Las soluciones de gestión de información y eventos de seguridad (Security Information and Event Management, SIEM) son una clase de solución de seguridad que ayuda a las empresas a supervisar y analizar sus datos de seguridad en tiempo real. Las soluciones SIEM recopilan datos de varias fuentes, como dispositivos de red, aplicaciones y actividad de los usuarios; además emplean recursos analíticos para detectar posibles amenazas.

Las soluciones SIEM permiten que las empresas respondan rápidamente ante incidentes de seguridad y adopten las medidas correctivas necesarias. Para muchos SOC, se trata de la tecnología central de supervisión, detección y respuesta para controlar y acumular alertas y datos de telemetría provenientes de software y de hardware en la red, y analizar los datos en busca de posibles amenazas.

Descubra de qué manera las soluciones SIEM se entrelazan con los equipos de un SOC para identificar posibles problemas de seguridad.

Mejores prácticas para centros de operaciones de seguridad

El punto de atención principal del equipo de un SOC es implementar la estrategia de seguridad, no desarrollarla. Eso incluye desplegar medidas de protección como respuesta a los incidentes y analizar las consecuencias resultantes. Los equipos de un SOC utilizan tecnología para recopilar datos, supervisar endpoints y detectar vulnerabilidades. También se ocupan de garantizar que se cumplan las regulaciones y de proteger datos confidenciales.

Antes de iniciar cualquier tarea, es necesario contar con una estrategia de seguridad bien definida alineada con los objetivos de negocios. Una vez implementada dicha estrategia, se debe establecer y definir la infraestructura necesaria. Eso requiere una amplia variedad de herramientas, características y funciones.

Las siguientes son las mejores prácticas en un SOC para establecer una empresa segura:

- Establecer un SOC: Establecer una unidad centralizada responsable de supervisar y administrar la postura de seguridad de una organización.

- Desarrollar e implementar políticas y procedimientos de seguridad: Desarrollar e implementar políticas y procedimientos de seguridad para garantizar que la organización cumpla con las leyes y regulaciones pertinentes.

- Implementar soluciones de seguridad: Implementar soluciones de seguridad, como firewalls, sistemas de detección de intrusiones y software antivirus, a fin de proteger el entorno de una organización.

- Supervisar y analizar registros: Supervisar y analizar registros, tráfico de red y otras fuentes de datos para identificar posibles amenazas y vulnerabilidades.

- Ofrecer capacitación sobre conciencia en materia de seguridad: Ofrecer capacitación sobre conciencia en materia de seguridad a los empleados para garantizar que estén informados sobre las políticas y los procedimientos de seguridad de la organización.

- Realizar evaluaciones de vulnerabilidades: Realizar evaluaciones de vulnerabilidades para identificar posibles debilidades en el entorno de una organización.

- Responder ante incidentes de seguridad: Responder ante incidentes de seguridad de forma oportuna para minimizar su impacto.

¿Qué herramientas se utilizan en un SOC?

Los SOC utilizan diversas herramientas con fines de prevención, registro de eventos, automatización, detección, investigación, orquestación y respuesta. Muchos equipos de SOC tiene varios conjuntos aislados de herramientas para diferentes componentes de su infraestructura. En trabajos de investigación realizados por firmas especializadas de analítica, como Ovum y ESG, se ha descubierto que la mayoría de las empresas utiliza más de 25 herramientas individuales en sus SOC. Entre estas herramientas podríamos mencionar las siguientes:

- SIEM

- Sistema de detección de intrusiones de red (Network Intrusion Detection System, NIDS)

- Sistema de prevención de intrusiones de red (Network Intrusion Prevention System, NIPS)

- Orquestación, automatización y respuesta de seguridad (Security Orchestration, Automation and Response, SOAR)

- Plataformas analíticas de seguridad

- Detección y respuesta de endpoints (Endpoint Detection and Response, EDR)

- Soluciones para el manejo de vulnerabilidades

- Prevención de pérdida de datos (Data Loss Prevention, DLP)

- Gestión de identidades y acceso (Identity and Access Management, IAM)

- Firewalls

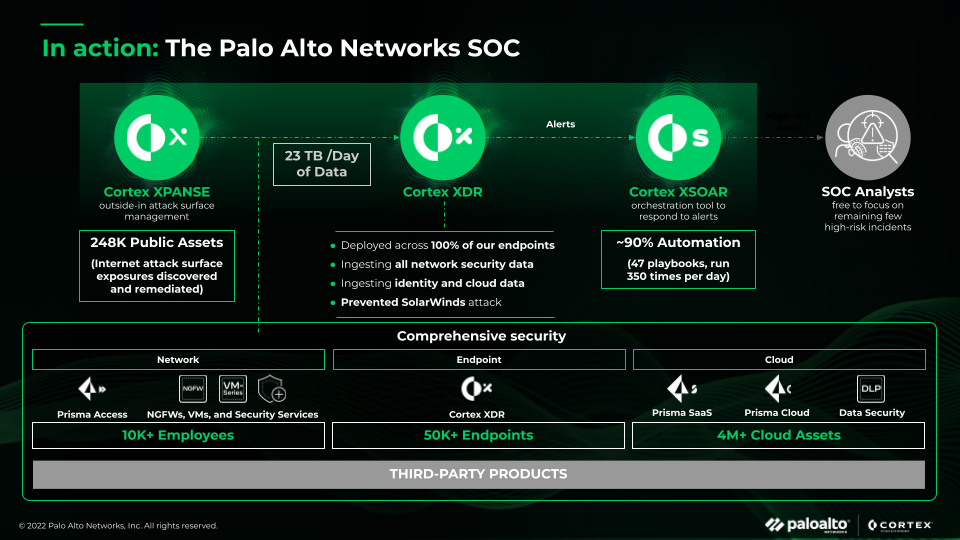

XDR es una nueva clase de herramientas de detección y respuesta que integra y correlaciona datos desde el endpoint, la red y la nube. XDR remplaza a varias herramientas de seguridad clave que emplean los equipos de operaciones de seguridad y está diseñada para mejorar la visibilidad, eficiencia y eficacia en materia de seguridad. Si desea obtener más información sobre la manera en la que XDR optimiza las operaciones de seguridad, consulte Cortex XDR.

Preguntas más frecuentes sobre los centros de operaciones de seguridad (SOC)

P: ¿Por qué son importantes los SOC?

R: Debido a la necesidad de prevenir ciberincidentes de gran magnitud, reducir la cantidad de amenazas y la consiguiente adopción de operaciones de seguridad centralizadas, los centros de operaciones de seguridad pueden ofrecer un enfoque integral para detectar, prevenir y mitigar ataques. Tener un SOC con dedicación exclusiva puede proporcionar protección continua y supervisión ininterrumpida para detectar actividades anómalas. Un SOC también puede proporcionar prevención y búsqueda de amenazas proactiva por medio de análisis y modelado. Contar con un equipo de seguridad diverso que abarque los cuatro niveles de análisis (Nivel 1: Especialista en priorización; nivel 2: Encargado de responder ante incidentes; nivel 3: Experto en buscar amenazas; nivel 4: Gerente del SOC) puede proporcionar una cobertura más amplia y más profunda. Esos roles incluyen conceptos como gerentes de vulnerabilidades, inteligencia sobre amenazas, malware y análisis forense.

“El centro de operaciones de seguridad (SOC) representa un aspecto organizacional de la estrategia de seguridad de una empresa. Combina procesos, tecnologías y personas para gestionar y mejorar la postura de seguridad general de una empresa. Habitualmente, una única entidad o sistema no está en condiciones de alcanzar este objetivo; se requiere una estructura compleja. Genera conciencia situacional, mitiga los riesgos expuestos y ayuda a cumplir con los requisitos regulatorios. Además, un SOC proporciona gobernanza y cumplimiento como un marco en el que actúan las personas y según el cual se personalizan procesos y tecnologías”. – Centro de operaciones de seguridad: Estudio sistemático y desafíos en curso

P: ¿Cómo puedo mejorar mi SOC?

R: Las organizaciones deben seguir el ejemplo de los manuales de estrategias para ataques modernos en el que actores de amenazas con buen grado de financiamiento están invirtiendo en herramientas nuevas como aprendizaje automático, automatización e inteligencia artificial. Los desafíos de los entornos de SOC obsoletos pueden incluir los siguientes:

- Falta de visibilidad y contexto.

- Mayor complejidad de las investigaciones.

- Fatiga de alertas y “ruido” por el alto volumen de alertas de baja fidelidad generadas por los controles de seguridad.

- Falta de interoperabilidad de los sistemas.

- Falta de automatización y orquestación.

- Imposibilidad de recopilar, procesar y contextualizar datos de inteligencia sobre amenazas.

Invertir en soluciones que puedan consolidar una multiplicidad de herramientas desarticuladas y aisladas, mejorar el MTTR y el MTTI y aliviar el agotamiento de los analistas representan la ruta proverbial para mantenerse por delante de las amenazas actuales.

P: ¿Cómo se relaciona un SOC con SIEM?

R: Comúnmente, los SOC reciben un aluvión de alertas de seguridad en un mismo día, muchas de las cuales son de baja fidelidad; eso abruma a los analistas de seguridad con falsos positivos (es decir, alertas que indican incorrectamente la presencia de actividad maliciosa). En consecuencia, la cantidad de alertas es muy superior a lo que la mayoría de los equipos de seguridad puede manejar de manera efectiva, y muchas no pueden ser investigadas. El propósito de una solución SIEM es retirar parte de esas cargas que sufren los analistas de un SOC. Aunque SIEM no es un requisito para tener un SOC, ambos trabajan en conjunto para proteger recursos internos.