-

- Explicación de la detección de datos y la respuesta

- ¿Por qué es importante la DDR?

- Mejora de las soluciones DSPM con supervisión dinámica

- Una mirada más de cerca a la detección y respuesta de datos (DDR)

- Cómo funcionan las soluciones DDR

- ¿Cómo encaja la DDR en el panorama de la seguridad de los datos en la nube?

- ¿Necesita la agenda del CISO una herramienta adicional de ciberseguridad?

- Apoyar la innovación sin sacrificar la seguridad

- Preguntas frecuentes sobre DSPM y la detección y respuesta de datos

¿Qué es la detección y respuesta de datos (DDR)?

Contenido

La detección y respuesta de datos (DDR) es una solución tecnológica diseñada para detectar y responder en tiempo real a las amenazas a la seguridad relacionadas con los datos. Se centra en la supervisión de los datos en su origen, lo que permite a las organizaciones identificar amenazas que podrían no ser detectadas por las soluciones de seguridad tradicionales centradas en la infraestructura. La DDR analiza continuamente los registros de actividad de los datos, como los de AWS CloudTrail y Azure Monitor, para identificar accesos anómalos a los datos y comportamientos sospechosos indicativos de posibles amenazas. Una vez que se detecta una amenaza, la DDR activa alertas para notificar a los equipos de seguridad, lo que permite una respuesta rápida para contener y mitigar la amenaza.

Explicación de la detección de datos y la respuesta

En el corazón de una solución DDR se encuentran los algoritmos avanzados de análisis de datos y aprendizaje automático que supervisan y analizan continuamente grandes cantidades de datos generados por los servicios en la nube, las redes y las aplicaciones de una organización.

Estas potentes capacidades analíticas permiten a la solución DDR detectar anomalías, vulnerabilidades y actividades sospechosas en tiempo real. Al aprovechar los análisis predictivos y de comportamiento, los sistemas DDR a menudo pueden identificar las amenazas antes de que causen daños significativos. Una vez detectada una amenaza potencial, el proceso de DDR pasa a la fase de respuesta, una serie de acciones predefinidas y automatizadas diseñadas para contener y neutralizar la amenaza.

Las acciones de respuesta pueden incluir el bloqueo del tráfico de red sospechoso, el aislamiento de los dispositivos infectados, la actualización de las políticas de seguridad o la activación de alertas a los equipos de seguridad para su investigación y reparación. La eficacia de un sistema DDR radica en su capacidad para integrarse con herramientas y tecnologías de seguridad con el fin de adoptar un enfoque global y coordinado de la seguridad de los datos en la nube.

La continuidad es la clave de la DDR

Es importante destacar que la DDR no es una implementación única. La detección de datos y la respuesta es un proceso continuo que requiere una supervisión continua, la recopilación de inteligencia de amenazas y la actualización de los protocolos de respuesta. A medida que evoluciona el panorama de las amenazas y surgen nuevos vectores de ataque, las organizaciones deben revisar y perfeccionar periódicamente sus estrategias de DDR para asegurarse de que siguen siendo eficaces y adaptables.

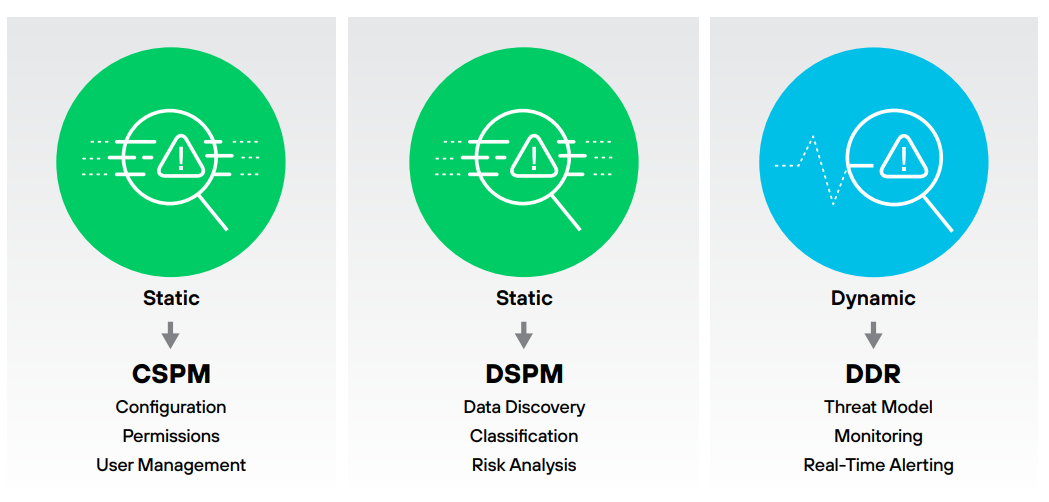

Al aprovechar el análisis avanzado de datos y los mecanismos de respuesta automatizada, DDR permite a las organizaciones fortalecer su postura de seguridad de datos en la nube y mitigar el impacto de los incidentes de seguridad. A través de esta capa de defensa dinámica, la DDR complementa las medidas de seguridad estáticas proporcionadas por las soluciones de gestión de posturas de seguridad en la nube (CSPM) y gestión de posturas de seguridad de datos (DSPM) , creando un enfoque holístico para proteger los datos sensibles en toda la empresa.

¿Por qué es importante la DDR?

La detección de datos y la respuesta a los mismos son esenciales en el dinámico panorama actual de la ciberseguridad, en el que los riesgos que plantean las fugas de datos han aumentado hasta niveles sin precedentes. El Informe de investigaciones sobre filtraciones de datos (DBIR) de 2024 dibuja un panorama preocupante, al revelar la asombrosa cifra de 10.626 filtraciones de datos confirmadas, el mayor número registrado hasta la fecha.

Comprender la amplitud del panorama de las violaciones de datos

Un significativo 68% de las violaciones analizadas en el DBIR implicaban un elemento humano, lo que subraya la necesidad de que las organizaciones den prioridad a las soluciones de DDR que puedan identificar y responder rápidamente a los errores humanos. Para agravar el reto, el informe destaca un espectacular aumento del 180% en las infracciones iniciadas mediante la explotación de vulnerabilidades en comparación con años anteriores.g.

Luego está el ransomware. Nadie piensa que le vaya a ocurrir a él, y sin embargo las técnicas de ransomware y extorsión representaron el 32% de todas las violaciones, citando de nuevo el DBIR de 2024. La implementación de estrategias eficaces de detección de datos y respuesta ayudará a las organizaciones a identificar rápidamente las amenazas y mitigar su impacto, salvaguardando los datos sensibles y preservando la reputación y el bienestar financiero de la organización.

Una mirada más atenta a los mayores riesgos para los datos

Como ya se ha mencionado, varios factores -incluido el error humano- ponen en peligro los datos. A esto se unen los datos en la sombra y la fragmentación de los datos, cada uno de los cuales introduce vulnerabilidades únicas con el potencial de comprometer la integridad, confidencialidad y disponibilidad de los datos.

Error humano: El riesgo subyacente

El error humano sigue siendo la amenaza más generalizada para la seguridad de los datos. Ya sea por un borrado accidental, por una mala gestión de la información confidencial, por unas prácticas deficientes en materia de contraseñas o por ser víctima de ataques de phishing, las personas suelen crear vulnerabilidades involuntarias. Incluso los sistemas de seguridad más sofisticados pueden verse socavados por un solo error, lo que convierte al error humano en un riesgo fundamental que impregna todos los aspectos de la seguridad de los datos.

Datos en la sombra

Uno de los subproductos más preocupantes del error humano es la proliferación de datos sombra. El término hace referencia a los datos que existen fuera de los sistemas gestionados y protegidos oficialmente, a menudo almacenados en servicios en la nube no autorizados, en dispositivos personales o en copias de seguridad olvidadas.

Los datos en la sombra suelen escapar al alcance de los protocolos de seguridad habituales, lo que los hace especialmente vulnerables a las infracciones. Los empleados pueden crear o almacenar inadvertidamente estos datos en lugares inseguros, sin ser conscientes de los riesgos que presentan sus acciones. La naturaleza oculta de los datos en la sombra crea un punto ciego en la estrategia de seguridad de la organización.

Fragmentación de datos en el ecosistema multicloud

En un entorno multicloud, la fragmentación de los datos es un factor de riesgo inherente. A medida que los datos se distribuyen por múltiples plataformas en la nube, a menudo con normas de seguridad y prácticas de administración diferentes, mantener una protección coherente resulta cada vez más difícil. Por supuesto, la fragmentación complica la aplicación de políticas de seguridad uniformes y aumenta la superficie de ataque, especialmente durante la transferencia de datos entre nubes. La falta de visibilidad y control sobre los datos fragmentados agrava aún más el riesgo, ya que dificulta el seguimiento del movimiento de los datos, la detección de anomalías o el cumplimiento de los requisitos regulatorios.

La intersección de riesgos

Los factores de riesgo de los datos se entrecruzan cuando el error humano conduce a la creación de datos en la sombra, lo que a su vez eleva el riesgo cuando los datos se fragmentan en un entorno de múltiples nubes. Ahora considere que los datos están frecuentemente en movimiento, desplazándose de un lugar a otro. Estos riesgos crean una especie de triángulo de las Bermudas si no se protegen eficazmente.

Mejora de las soluciones DSPM con supervisión dinámica

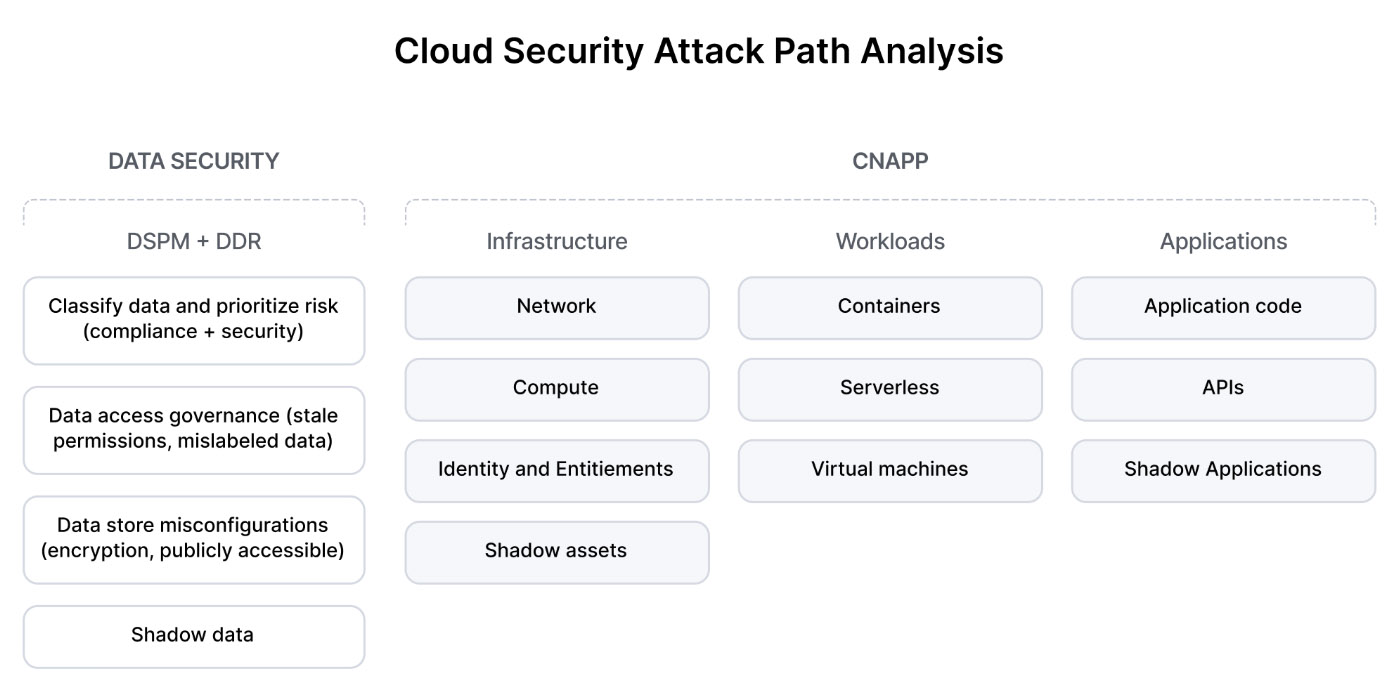

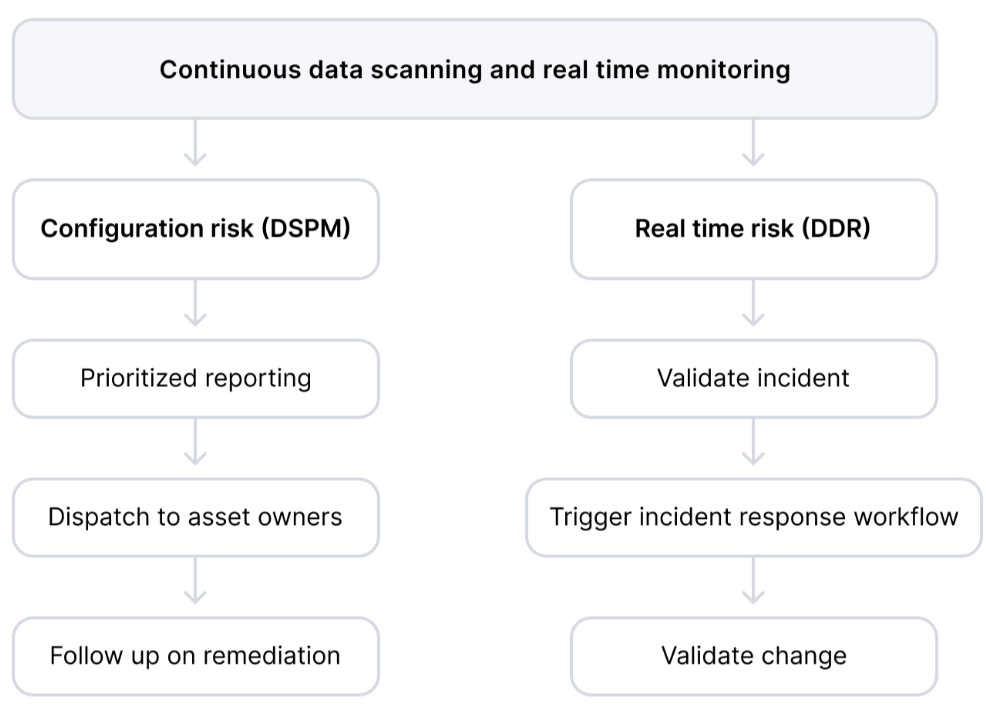

Las capacidades de DSPM que hemos discutido hasta este punto se refieren principalmente al riesgo estático: encontrar datos sensibles, clasificarlos y revisar los controles de acceso y las configuraciones que se les aplican.

Sin embargo, para mantener una postura eficaz de seguridad de los datos, debe supervisar y analizar continuamente los patrones de acceso a los datos y el comportamiento de los usuarios. La detección y respuesta de datos (DDR) hace precisamente eso.

La DDR proporciona capacidades de supervisión y alerta en tiempo real para ayudar a los equipos de seguridad a detectar y responder rápidamente a posibles amenazas y actividades sospechosas, al tiempo que da prioridad a los problemas que ponen en peligro los datos confidenciales. Al aprovechar los algoritmos de aprendizaje automático y los análisis avanzados de registros, DDR puede identificar anomalías en el comportamiento de los usuarios y patrones de acceso que potencialmente indican una cuenta comprometida o una amenaza interna.

Una mirada más de cerca a la detección y respuesta de datos (DDR)

DDR describe un conjunto de soluciones tecnológicas utilizadas para proteger los datos de la nube frente a la exfiltración. Proporciona una supervisión dinámica sobre las capas de defensa estáticas proporcionadas por las herramientas CSPM y DSPM.

Con las organizaciones actuales que almacenan datos en varios entornos de nube - PaaS (por ejemplo, Amazon RDS), IaaS (máquinas virtuales que ejecutan almacenes de datos) y DBaaS (por ejemplo, Snowflake)- no es factible supervisar cada acción de los datos. Las soluciones DDR utilizan análisis de registros en tiempo real para supervisar los entornos de nube que almacenan datos y detectar los riesgos para los datos en cuanto se producen.

Cómo funcionan las soluciones DDR

Las soluciones de detección y respuesta de datos incorporan funciones de DSPM para descubrir y clasificar los activos de datos , identificar riesgos como datos confidenciales sin cifrar o violaciones de la soberanía de los datos, y priorizar la corrección por parte de los propietarios de los datos o de TI. Una vez mapeados los activos de datos sensibles, las soluciones DDR supervisan la actividad a través del registro nativo de la nube disponible en las nubes públicas, generando registros de eventos para cada consulta o solicitud de lectura.

La herramienta DDR analiza los registros casi en tiempo real, aplicando un modelo de amenazas para detectar actividades sospechosas, como los datos que fluyen hacia cuentas externas. Al identificar nuevos riesgos, el DDR emite alertas y sugiere acciones inmediatas. Estas alertas se integran a menudo en soluciones SOC o SOAR (orquestación, automatización y respuesta de seguridad) para una resolución más rápida y una alineación perfecta con las operaciones existentes.

Casos de uso de la DDR

Para hacerse una idea de los tipos de incidentes que aborda una solución DDR, considere algunos ejemplos observados entre nuestros usuarios.

Cuestiones de soberanía de datos

La legislación de los últimos años crea la obligación de almacenar los datos en zonas geográficas específicas (como la UE o California). La DDR ayuda a detectar cuándo los datos fluyen a una ubicación física no autorizada, lo que evita problemas de cumplimiento en el futuro.

Activos trasladados a un almacenamiento no cifrado/no seguro

A medida que los datos fluyen entre las bases de datos y el almacenamiento en la nube, pueden llegar a un almacén de datos inseguro (a menudo como resultado de una solución temporal pero olvidada). El DDR alerta a los equipos de seguridad sobre este tipo de movimientos.

Instantáneas y Shadow Backups

Los equipos se enfrentan a una presión cada vez mayor para hacer más con los datos, lo que conduce a la prevalencia de análisis en la sombra fuera de los flujos de trabajo aprobados. La DDR ayuda a encontrar copias de datos almacenados o compartidos de forma que puedan causar infracciones.

¿Cómo encaja la DDR en el panorama de la seguridad de los datos en la nube?

DDR frente a CSPM y DSPM

Administración de posturas de seguridad en la nube

CSPM trata de proteger la postura de la infraestructura de la nube (como permisos demasiado generosos o errores de configuración). No aborda directamente los datos: su contexto y cómo fluyen a través de los diferentes servicios en la nube.

Administración de la postura de seguridad de los datos

DSPM protege los datos desde dentro hacia fuera. Al escanear y analizar los datos almacenados, las herramientas DSPM identifican la información sensible, como la PII o los códigos de acceso, clasifican los datos y evalúan su riesgo asociado. Este proceso proporciona a los equipos de seguridad una imagen más clara del riesgo y el flujo de datos, lo que les permite priorizar los activos en la nube en los que una brecha podría causar el mayor daño.

Mientras que el DSPM ofrece una protección de datos en la nube más granular, tanto el CSPM como el DSPM son estáticos y se centran en la postura. Permiten a las organizaciones comprender dónde se encuentra el riesgo, pero ofrecen poco en términos de respuesta a incidentes en tiempo real.

Por el contrario, la DDR es dinámica. Se centra en los eventos de datos que se producen en tiempo real, enviando alertas y dando a los equipos de seguridad la oportunidad de intervenir y evitar daños importantes. DDR supervisa el nivel de eventos específicos, mientras que otras soluciones examinan las configuraciones y los datos en reposo.

Una situación potencial

Considere un escenario en el que un empleado tiene acceso autorizado, basado en funciones, a una base de datos que contiene datos de clientes. El empleado planea dejar la empresa y, antes de notificar a sus administradores su intención de marcharse, copia la base de datos en su computador portátil personal para llevársela a la siguiente empresa.

En este ejemplo, los permisos permiten al empleado acceder a la base de datos - y, sin embargo, se está produciendo una importante exfiltración de datos . Una solución DDR con un modelo de amenazas bien calibrado detecta el lote inusual de datos (y otras irregularidades) que contiene esta exportación. La herramienta DDR envía una alerta al equipo de seguridad y proporciona un análisis forense completo, señalando el activo y el actor exactos implicados en la exfiltración. Ahorrando tiempo crítico, el equipo de seguridad interviene antes de que la amenaza interna alcance sus objetivos.

¿Necesita la agenda del CISO una herramienta adicional de ciberseguridad?

La DDR proporciona una funcionalidad de misión crítica que falta en la pila de seguridad en la nube existente. Cuando los agentes no son factibles, necesita supervisar cada actividad que concierna a sus datos. DDR protege sus datos de la exfiltración o el uso indebido, así como de las infracciones de cumplimiento. Al integrarse con las soluciones SIEM y SOAR, permitiendo a los equipos consumir las alertas en un solo lugar, DDR ayuda a reducir la sobrecarga operativa.

La necesidad de una DLP sin agente

Supervisar los activos de datos en tiempo real puede parecer obvio, pero las organizaciones, en su mayoría, carecen de una forma adecuada de proteger los datos sensibles. En el mundo tradicional, en las instalaciones, el trabajo se realizaba principalmente en computadores personales conectados a través de una intranet a un servidor. Los equipos de seguridad supervisaban el tráfico y la actividad instalando agentes (componentes de software como herramientas antivirus) en cada dispositivo y endpoint que tuviera acceso a los datos de la organización.

Pero no puede instalar un agente en una base de datos alojada en Amazon o Google ni colocar un proxy frente a miles de almacenes de datos. El paso a una infraestructura en la nube requiere nuevos enfoques para la prevención de pérdida de datos (DLP).

La industria gravitó hacia soluciones estáticas orientadas a mejorar la postura de seguridad de los datastores en la nube (CSPM, DSPM) mediante la detección de errores de configuración y activos de datos expuestos. Pero el reto del flujo de datos no se había abordado hasta la DDR.

Cuando las capas de defensa estáticas no son suficientes: Lecciones de una brecha

La brecha 2018 Imperva comenzó con un atacante que obtuvo acceso a una instantánea de una base de datos Amazon RDS que contenía datos sensibles. El atacante utilizó una clave API de AWS robada de una instancia de cómputo de acceso público y mal configurada.

¿Habrían evitado la violación los CSPM y los DSPM?

Una solución CSPM podría identificar la configuración errónea, y DSPM podría detectar los datos sensibles almacenados en la instancia mal configurada. Ninguna de las dos herramientas, sin embargo, habría sido capaz de identificar el comportamiento inusual una vez que el atacante hubiera obtenido un acceso que parecía legítimo.

Y tal y como se desarrolló en 2018, la brecha de Imperva no se descubrió hasta pasados 10 meses, a través de un tercero. El atacante había exportado la instantánea de la base de datos a un dispositivo desconocido y, mientras tanto, la empresa inconsciente no podía notificar a sus usuarios que se habían filtrado sus datos confidenciales.

Una solución DDR habría solventado la carencia mediante la supervisión de la cuenta de AWS a nivel del registro de eventos. Identificando potencialmente el ataque en tiempo real, habría alertado a los equipos de seguridad internos, permitiéndoles responder inmediatamente.

Apoyar la innovación sin sacrificar la seguridad

La nube ha llegado para quedarse, al igual que los microservicios y los contenedores. Como profesionales de la ciberseguridad, no podemos impedir que la organización adopte tecnologías que aceleren la innovación y den más flexibilidad a los desarrolladores. Pero tenemos que hacer todo lo posible para evitar la violación de datos.

DSPM con DDR ofrece capacidades críticas que antes faltaban en el panorama de la seguridad en la nube: descubrimiento de datos, clasificación, gestión estática de riesgos y supervisión continua y dinámica de entornos de nube complejos y múltiples. Proporcionar a las organizaciones la visibilidad y el control necesarios para administrar eficazmente su postura de seguridad de los datos permite a las organizaciones detectar antes los incidentes, evitando o minimizando la desastrosa pérdida de datos.

Preguntas frecuentes sobre DSPM y la detección y respuesta de datos

La seguridad de las arquitecturas multicloud implica la administración de la seguridad en varios proveedores de servicios en la nube, cada uno con configuraciones, políticas y requisitos de cumplimiento únicos.

Deben implementarse políticas y controles de seguridad coherentes en todos los entornos para evitar errores de configuración. El cifrado de datos, los controles de acceso y la administración de identidades se vuelven más complejos debido a la disparidad de sistemas. La supervisión y la respuesta ante incidentes requieren la integración de distintas plataformas, lo que complica la visibilidad y la coordinación. Garantizar el cumplimiento de los requisitos regulatorios en múltiples jurisdicciones añade otra capa de complejidad.

Superar estos retos exige una estrategia de seguridad integral y unificada y unas herramientas de automatización robustas.

El desarrollo basado en microservicios introduce retos de seguridad únicos debido a su arquitectura descentralizada y modular. Cada microservicio funciona de forma independiente, lo que requiere canales de comunicación seguros y políticas de seguridad coherentes. Los desarrolladores deben implementar mecanismos sólidos de autenticación, autorización y cifrado para proteger los datos en tránsito y en reposo. El aumento del número de endpoints amplifica la superficie de ataque, lo que requiere una supervisión continua y la detección de anomalías. Las herramientas de contenedorización y orquestación como Kubernetes deben configurarse de forma segura. A pesar de estos retos, los microservicios permiten escalar rápidamente y aislar los componentes comprometidos, mejorando la resistencia general.

La democratización de los datos pretende hacerlos accesibles a un abanico más amplio de usuarios dentro de una organización, capacitándoles para tomar decisiones con conocimiento de causa. Aunque mejora la colaboración y la innovación, también plantea problemas de seguridad. El aumento del acceso a los datos amplifica el riesgo de usos no autorizados, fugas de datos e incumplimientos. La implementación de sólidos controles de acceso, clasificación de datos y encriptación es esencial para mitigar estos riesgos. Los equipos de seguridad deben equilibrar la accesibilidad con estrictas medidas de seguridad, garantizando que sólo los usuarios autorizados puedan acceder a los datos confidenciales, manteniendo al mismo tiempo el cumplimiento de la normativa y la protección frente a posibles amenazas.

Un inventario de datos es una lista exhaustiva de todos los activos de datos que tiene una organización y dónde se encuentran. Ayuda a las organizaciones a comprender y realizar un seguimiento:

- Tipos de datos que recopilan, almacenan y procesan;

- Fuentes, propósitos y destinatarios de esos datos.

Los inventarios de datos pueden administrarse manual o automáticamente. Las razones para mantener un inventario de datos varían, y podrían incluir la gobernanza de datos, la administración de datos, la protección de datos, la seguridad de datos y el cumplimiento de datos.

Por ejemplo, disponer de un inventario de datos puede ayudar a las organizaciones a identificar y clasificar los datos sensibles, evaluar los riesgos asociados a los distintos tipos de datos e implementar los controles adecuados para protegerlos. También puede ayudar a las organizaciones a comprender de qué datos disponen para respaldar los objetivos empresariales o para generar tipos específicos de informes analíticos.

El análisis estático de riesgos consiste en evaluar la seguridad de un sistema sin ejecutar el código. Los analistas utilizan herramientas para escanear el código fuente, los archivos de configuración y los diseños de arquitectura en busca de vulnerabilidades y errores de configuración. Técnicas como el análisis estático del código, el modelado de amenazas y las revisiones arquitectónicas identifican los riesgos potenciales para la seguridad en una fase temprana del ciclo de vida del desarrollo. El proceso incluye el examen del código en busca de vulnerabilidades conocidas, prácticas de codificación inseguras y cumplimiento de las normas de seguridad. Al identificar los problemas antes de su implementación, el análisis estático de riesgos ayuda a mitigarlos y garantiza una arquitectura de sistemas más segura.

La supervisión dinámica observa continuamente los comportamientos del sistema y los flujos de datos en tiempo real para detectar incidentes de seguridad. Emplea técnicas avanzadas como la detección de anomalías, el análisis del comportamiento y el aprendizaje automático para identificar las desviaciones de los patrones normales. Las herramientas supervisan el tráfico de la red, las actividades de los usuarios y las interacciones de las aplicaciones, proporcionando alertas inmediatas al detectar acciones sospechosas. La supervisión dinámica se integra con los sistemas de respuesta a incidentes para automatizar la mitigación de amenazas. Este enfoque proactivo garantiza una rápida detección y respuesta a las amenazas a la seguridad, manteniendo la integridad y disponibilidad de los datos en entornos complejos.

Los algoritmos de aprendizaje automático mejoran la seguridad de los datos analizando grandes cantidades de datos para identificar patrones y anomalías indicativas de amenazas potenciales. Aprenden continuamente de los nuevos datos, mejorando su capacidad para detectar vulnerabilidades de día cero y ataques sofisticados. Los algoritmos pueden automatizar la detección de amenazas, reduciendo los tiempos de respuesta y minimizando los errores humanos. Al correlacionar los datos procedentes de diversas fuentes, el aprendizaje automático mejora el análisis predictivo, lo que permite mitigar las amenazas de forma proactiva. Estos algoritmos también ayudan en el análisis del comportamiento de los usuarios, detectando amenazas internas y cuentas comprometidas mediante desviaciones de las líneas de base de comportamiento establecidas.

Los datos en movimiento se refieren a los datos que se están transmitiendo o transfiriendo activamente a través de una red o de algún otro canal de comunicación. Esto podría incluir el envío de datos entre dispositivos, como de un computador a un servidor o de un smartphone a un enrutador inalámbrico. También podría referirse a los datos que se transmiten a través de Internet u otras redes, como entre el almacenamiento local en las instalaciones a una base de datos en la nube. Los datos en movimiento son distintos de los datos en reposo, que son datos que se almacenan en un estado persistente.

Los datos en uso se refieren a los datos que se almacenan activamente en la memoria del computador, como la RAM, las memorias caché de la CPU o los registros de la CPU. No se almacena pasivamente en un destino estable, sino que se mueve a través de varios sistemas, cada uno de los cuales podría ser vulnerable a ataques. Los datos en uso pueden ser un objetivo para los intentos de exfiltración, ya que podrían contener información sensible como datos PCI o PII.

Para proteger los datos en uso, las organizaciones pueden utilizar técnicas de encriptación como la encriptación de extremo a extremo (E2EE) y enfoques basados en hardware como la computación confidencial. A nivel de políticas, las organizaciones deben implementar controles de autenticación y autorización de usuarios, revisar los permisos de los usuarios y supervisar los eventos de los archivos.

La supervisión del flujo de datos implica el seguimiento del movimiento de los datos dentro de una red para garantizar su integridad, confidencialidad y disponibilidad. Emplea herramientas avanzadas para analizar los paquetes de datos en tiempo real, identificando los accesos no autorizados y los intentos de exfiltración de datos. Los sistemas de supervisión pueden detectar anomalías en las tasas de transferencia de datos, tiempos de acceso inusuales y rutas de datos atípicas. Al integrarse con los sistemas de gestión de eventos e información de seguridad (SIEM), la supervisión del flujo de datos proporciona una visibilidad completa de las actividades de la red. Esta visibilidad es crucial para detectar y responder rápidamente a los incidentes de seguridad, garantizando el cumplimiento de los requisitos regulatorios.

El linaje de datos rastrea el flujo de datos a través de los sistemas de una organización, desde su origen hasta su destino final. Las herramientas capturan metadatos sobre las transformaciones, los movimientos y el uso de los datos, proporcionando una visión integral de los procesos de datos. Los analistas utilizan esta información para garantizar la integridad de los datos, localizar errores y mantener el cumplimiento de los requisitos regulatorios. El linaje de datos ayuda en el análisis de impacto, identificando las dependencias y los riesgos potenciales asociados a los cambios de datos. También ayuda en la auditoría y la elaboración de informes, lo que permite a las organizaciones demostrar la gobernanza de los datos y las prácticas de seguridad a las partes interesadas y a los reguladores.

Las instantáneas son copias puntuales de los datos almacenados en un sistema, que proporcionan una forma de capturar el estado de los datos en un momento específico. Se utilizan en la seguridad de datos para permitir una rápida recuperación en caso de corrupción de datos, borrados accidentales o ataques de ransomware. Las instantáneas pueden tomarse manual o automáticamente a intervalos regulares y almacenarse por separado de los datos primarios. Permiten una restauración eficaz de los datos sin necesidad de copias de seguridad completas, lo que minimiza el tiempo de inactividad y la pérdida de datos. En entornos de nube, las instantáneas ofrecen soluciones escalables y rentables para mantener la disponibilidad y la integridad de los datos.

Los sistemas de seguridad analizan los patrones de acceso recopilando y evaluando los registros de varias fuentes, como los sistemas de autenticación, los servidores de archivos y las aplicaciones. Los algoritmos de aprendizaje automático y los métodos heurísticos identifican las desviaciones del comportamiento normal. Los analistas examinan parámetros como las horas de inicio de sesión, las direcciones IP y los recursos a los que se ha accedido. Los patrones de acceso inusuales, como los repetidos intentos fallidos de inicio de sesión o el acceso desde ubicaciones desconocidas, activan alertas para una investigación más exhaustiva. La supervisión y el análisis continuos ayudan a identificar las cuentas comprometidas, las amenazas de personas internas y las violaciones de las políticas. Este enfoque proactivo garantiza un control de acceso sólido y mitiga los posibles riesgos de seguridad.

Las anomalías de uso en la seguridad de los datos se refieren a las desviaciones de los patrones establecidos de acceso y uso de datos que pueden indicar una actividad maliciosa. Algunos ejemplos son los picos inesperados en los volúmenes de transferencia de datos, el acceso a archivos confidenciales durante horas inusuales y los intentos de inicio de sesión desde ubicaciones geográficas atípicas. Los algoritmos de aprendizaje automático y los modelos estadísticos analizan el comportamiento de los usuarios para establecer líneas de base, lo que facilita la detección de anomalías. La identificación de estas anomalías es crucial para la detección temprana de amenazas, ya que a menudo preceden a las violaciones de datos o a los ataques de personas internas. La supervisión continua y las alertas en tiempo real permiten una respuesta rápida para mitigar posibles incidentes de seguridad.

La clasificación de datos en los sistemas de seguridad implica categorizar los datos en función de su sensibilidad y criticidad. Las herramientas automatizadas escanean los repositorios de datos, utilizando políticas predefinidas y algoritmos de aprendizaje automático para etiquetar los datos con las clasificaciones adecuadas, como confidencial, interno o público. Las políticas de clasificación tienen en cuenta factores como los requisitos regulatorios, la propiedad de los datos y el impacto empresarial. Las etiquetas de metadatos se aplican a los objetos de datos, lo que permite un control de acceso y una codificación precisos. Este enfoque estructurado garantiza que los datos sensibles reciban la protección adecuada, ayuda en los esfuerzos de cumplimiento y mejora la postura de seguridad general al restringir el acceso únicamente a los usuarios autorizados.

La alerta en tiempo real es un mecanismo de seguridad que proporciona notificaciones inmediatas al detectar actividades sospechosas o violaciones de las políticas. Se integra con los sistemas de vigilancia y utiliza reglas predefinidas y algoritmos de detección de anomalías para identificar posibles amenazas. Las alertas pueden enviarse a través de varios canales, como el correo electrónico, los SMS o los cuadros de mando integrados, lo que garantiza que los equipos de seguridad puedan responder con prontitud. Las alertas en tiempo real minimizan la ventana de oportunidad para los atacantes al permitir una respuesta rápida a los incidentes. Este enfoque proactivo mejora la capacidad de una organización para prevenir las filtraciones de datos, limitar los daños y mantener el cumplimiento de las políticas y normativas de seguridad.

La soberanía de los datos se refiere a los requisitos legales y regulatorios que rigen los datos almacenados en una jurisdicción concreta. Obliga a que los datos cumplan las leyes de privacidad y seguridad del país en el que se encuentran físicamente. Las organizaciones deben navegar por complejas normativas internacionales para garantizar que los datos se manejan adecuadamente, especialmente cuando se utilizan servicios en la nube. La soberanía de los datos repercute en las estrategias de almacenamiento de datos, que requieren centros de datos localizados y controles de acceso específicos. El cumplimiento de las leyes de soberanía de datos es crucial para evitar sanciones legales y mantener la confianza de los clientes, especialmente en regiones con normativas estrictas de protección de datos como el GDPR de la UE.

Las copias de seguridad sombra son copias de seguridad incrementales que capturan sólo los cambios realizados en los datos desde la última copia de seguridad. Utilizan técnicas como la diferenciación a nivel de bloque o a nivel de archivo para minimizar los requisitos de almacenamiento y reducir las ventanas de copia de seguridad. Las copias de seguridad en la sombra son cruciales para garantizar la integridad y disponibilidad de los datos, especialmente en entornos con altas tasas de cambio de datos. Permiten una recuperación rápida al proporcionar múltiples puntos de restauración, lo que facilita volver a un estado anterior en caso de corrupción o pérdida de datos. Las organizaciones utilizan las copias de seguridad en la sombra para mejorar los planes de recuperación ante desastres y mantener la continuidad de la actividad.

Los mecanismos de respuesta automatizada en la seguridad de los datos ejecutan acciones predefinidas en respuesta a las amenazas detectadas, minimizando la ventana de exposición. Se integran con los sistemas de supervisión y alerta para desencadenar respuestas como aislar los sistemas comprometidos, revocar el acceso de los usuarios o iniciar el cifrado de datos. La automatización reduce la necesidad de intervención manual, acelerando la respuesta a los incidentes y disminuyendo la probabilidad de error humano. Estos mecanismos mejoran la postura general de seguridad al garantizar acciones coherentes y rápidas contra las amenazas potenciales, lo que permite a las organizaciones mantener la continuidad operativa y cumplir los requisitos regulatorios.

La cuarentena de datos consiste en aislar los datos sospechosos o comprometidos para evitar la propagación de amenazas dentro de una red. Los sistemas de seguridad detectan automáticamente anomalías o violaciones de las políticas y trasladan los datos afectados a una zona de cuarentena. Esta zona restringe el acceso, lo que permite a los equipos de seguridad analizar y remediar la amenaza sin afectar a otros datos. La cuarentena ayuda a contener el malware, el ransomware y las amenazas internas, reduciendo el riesgo de que los datos se vean ampliamente comprometidos. La implementación de la cuarentena de datos como parte de una estrategia de respuesta a incidentes garantiza la pronta neutralización de las amenazas, manteniendo la integridad y la seguridad del entorno general de datos.

Desarrollar un modelo de amenazas implica identificar, evaluar y abordar sistemáticamente las amenazas potenciales a la seguridad de un sistema. Los expertos en seguridad comienzan por definir la arquitectura del sistema, los flujos de datos y los puntos de entrada. A continuación, identifican las amenazas potenciales, las clasifican en función del riesgo y evalúan su impacto y probabilidad. Técnicas como STRIDE (Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, Elevation of Privilege) ayudan a clasificar las amenazas. El equipo prioriza las amenazas y recomienda estrategias de mitigación. La revisión y actualización continuas del modelo de amenazas son esenciales para hacer frente a la evolución de los retos de seguridad.

El análisis del comportamiento de los usuarios implica la supervisión y evaluación de las actividades de los usuarios para detectar anomalías indicativas de posibles amenazas a la seguridad. Los análisis avanzados y los algoritmos de aprendizaje automático establecen líneas de base para el comportamiento normal de los usuarios mediante el análisis de los datos históricos. A continuación, las herramientas de supervisión en tiempo real comparan las actividades actuales con estas líneas de base para identificar desviaciones, como tiempos de inicio de sesión inusuales, acceso a recursos atípicos o volúmenes de transferencia de datos anormales. Las alertas se activan al detectar un comportamiento sospechoso, lo que permite una rápida investigación y respuesta. Este enfoque proactivo ayuda a identificar las cuentas comprometidas, las amenazas de personas internas y las violaciones de las políticas, mejorando la seguridad general.