-

¿Qué es la inteligencia sobre ciberamenazas (CTI)?

- Inteligencia de amenazas: Por qué es importante

- Los beneficios de la inteligencia sobre ciberamenazas

- Los retos de la inteligencia sobre ciberamenazas

- Tipos de inteligencia sobre ciberamenazas

- Fuentes de inteligencia de amenazas

- Herramientas y servicios de inteligencia de amenazas

- Implementación práctica de la inteligencia de amenazas

- El ciclo de vida de la inteligencia de amenazas: Una visión general

- Creación de un programa eficaz de inteligencia de amenazas

- Preguntas frecuentes sobre inteligencia de amenazas

- What is Digital Forensics and Incident Response (DFIR)?

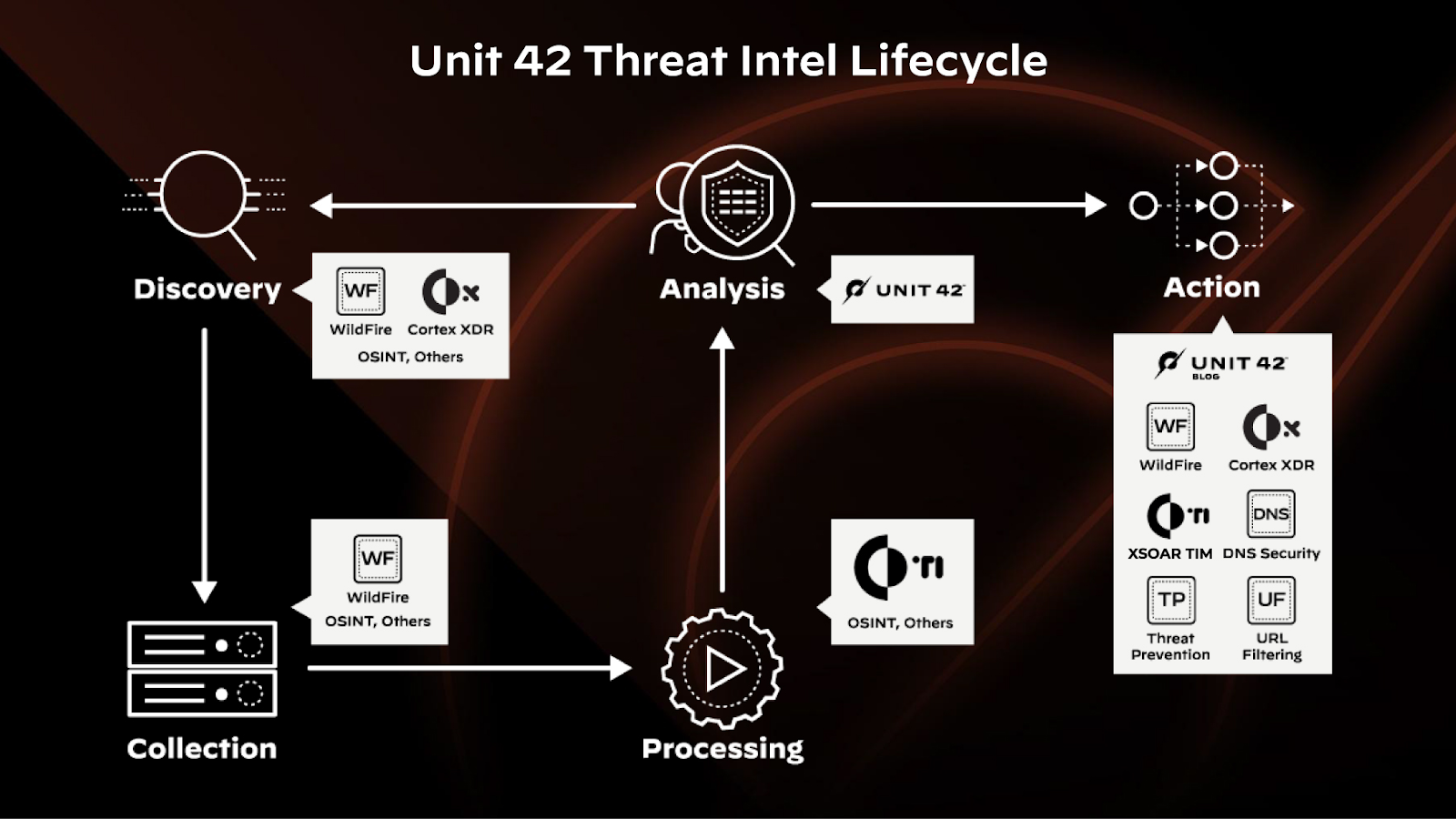

¿Qué es el ciclo de vida de la inteligencia de amenazas?

El ciclo de vida de la inteligencia de amenazas es un proceso utilizado en ciberseguridad para administrar las ciberamenazas. Ayuda a las organizaciones a proteger sus activos de información recopilando, analizando y aplicando información sobre ciberamenazas potenciales y actuales. El objetivo es mejorar continuamente la calidad y la pertinencia de la inteligencia de amenazas, adaptándose a la evolución del panorama de las ciberamenazas.

El ciclo suele constar de estas etapas:

- Dirección/Descubrimiento: Su objetivo es identificar o descubrir los requisitos de inteligencia de los consumidores.

- Colección: Se recopilan datos e información de diversas fuentes para satisfacer los requisitos identificados.

- Procesando: Los datos se limpian para eliminar duplicados, incoherencias e información irrelevante, se transforman en un formato adecuado para el análisis y se mejoran con contexto y metadatos adicionales.

- Análisis: Los datos en bruto y la información se cotejan, se fusionan con otras fuentes y se convierten en inteligencia con diversas técnicas humanas y de máquinas.

- Difusión/Acción: La transmisión oportuna de los productos de inteligencia terminados se distribuye adecuadamente a los consumidores previstos.

- Comentarios: Evaluación continua de la eficacia de cada paso del ciclo de inteligencia para garantizar que la mejor inteligencia posible llegue al consumidor previsto.

¿Por qué es importante el ciclo de vida de la inteligencia de amenazas?

El ciclo de vida de la inteligencia de amenazas es un proceso continuo y evolutivo que ayuda a las organizaciones a adelantarse a las ciberamenazas mejorando continuamente su comprensión del panorama de las amenazas y ajustando sus defensas en consecuencia.

Al concentrarse en las amenazas pertinentes, el ciclo de vida reduce el impacto de los ataques, lo que permite a las organizaciones responder con mayor eficacia y mantener una postura de ciberseguridad sólida y adaptable.

Las 6 etapas del ciclo de vida de la inteligencia de amenazas

El proceso de inteligencia de amenazas implica seis etapas conectadas que trabajan juntas para reunir, analizar y difundir información sobre amenazas potenciales. Este proceso iterativo utiliza la retroalimentación de cada etapa para perfeccionar las estrategias posteriores, mejorando continuamente la capacidad de la organización para identificar y responder a las amenazas.

Dirección/Descubrimiento

Para iniciar el ciclo de vida, los equipos de seguridad colaboran con las partes interesadas de la empresa para definir los objetivos y metas del programa de inteligencia de amenazas. Esto suele empezar por determinar qué activos y datos necesitan protección, asignar recursos y presupuesto y establecer indicadores clave de rendimiento (KPI) para medir el éxito del programa. Esta fase es un punto de partida esencial porque crea la base para todo el proceso de inteligencia de amenazas.

Colección

Durante la fase de recopilación, las organizaciones reúnen datos e información de diversas fuentes identificadas durante la fase de Dirección, entre ellas:

- Registros internos

- Fuentes de amenazas externas

- Inteligencia de fuentes abiertas (OSINT)

- Centros de análisis e intercambio de información (ISACS)

- SOCMINT

- Agencias gubernamentales, grupos industriales y vendedores comerciales

- Inteligencia de la web profunda y oscura

Procesamiento

Los datos recopilados se transforman en un formato que puede analizarse fácilmente. El paso de procesamiento incluye la clasificación, el descifrado y la traducción de los datos a un formato utilizable. Clasificar los datos implica organizarlos en categorías o grupos en función de criterios específicos. Los datos se descifran, descodificando cualquier dato cifrado o codificado para que pueda ser leído y comprendido.

Por último, los datos se traducen y convierten de un idioma o formato a otro, lo que facilita su comprensión e interpretación. Este importante paso permite a los analistas trabajar de forma más eficaz y eficiente con los datos.

Análisis

Al analizar los datos en busca de posibles ciberamenazas o ataques, los expertos examinan los datos procesados para detectar patrones, anomalías y otros signos de actividad maliciosa. Este proceso a menudo implica cruzar datos de diversas fuentes y utilizar técnicas analíticas para comprender el contexto y las implicaciones de la información.

Difusión/Acción

La inteligencia analizada se distribuye a la audiencia prevista. Puede tratarse de responsables de la toma de decisiones dentro de la organización, equipos operativos o socios externos. La clave está en asegurarse de que la inteligencia se presenta de forma procesable y relevante.

Comentarios

Recabar la opinión de las principales partes interesadas sobre la eficacia y pertinencia de la inteligencia de amenazas ofrecida es un paso crucial para mejorar y perfeccionar el proceso de inteligencia de amenazas. Los comentarios recibidos de las partes interesadas se analizan meticulosamente para identificar las lagunas en el proceso de inteligencia y las áreas que requieren mejoras, así como para garantizar que la inteligencia proporcionada sea pertinente y esté actualizada. Las conclusiones extraídas de los comentarios se utilizan para perfeccionar y mejorar el proceso de inteligencia de amenazas, lo que permite ofrecer a nuestras partes interesadas una inteligencia mejor y más específica.

Ventajas del marco del ciclo de vida de la inteligencia de amenazas

El ciclo de vida de la inteligencia de amenazas mejora la capacidad de una organización para defenderse de las ciberamenazas y contribuye a un enfoque más estratégico, eficaz y completo de la administración de los riesgos de ciberseguridad. Los beneficios potenciales incluyen:

- Detectar y responder a tiempo a las amenazas potenciales puede reducir significativamente el impacto de los ciberataques.

- Administrar los riesgos de ciberseguridad de forma más estratégica mediante la comprensión del panorama cambiante de las amenazas y la asignación de recursos para obtener el máximo impacto.

- Ahorrar costos mediante la prevención proactiva de ataques o la mitigación de su impacto, en lugar de lidiar con las secuelas de un ciberataque.

- Reforzar las medidas de seguridad y hacerlas más resistentes frente a los ciberataques.

- Proporcionar un contexto valioso para la respuesta a incidentes y el análisis forense en una violación de la seguridad.

- Conseguir una ventaja competitiva mediante una administración eficaz de las ciberamenazas y ser considerado más fiable y seguro por clientes y socios comerciales.

- Desarrollar soluciones de seguridad a medida que aborden vulnerabilidades específicas.

- Obtención de una perspectiva más amplia sobre las ciberamenazas mediante la incorporación de información procedente de diversas fuentes mundiales.

- Fomentar una cultura de concienciación sobre la seguridad integrando la inteligencia de amenazas en las operaciones de una organización, animando a los empleados a estar más atentos y a comprender la importancia de la ciberseguridad en sus funciones.