Muy preciso y compatible con el contexto

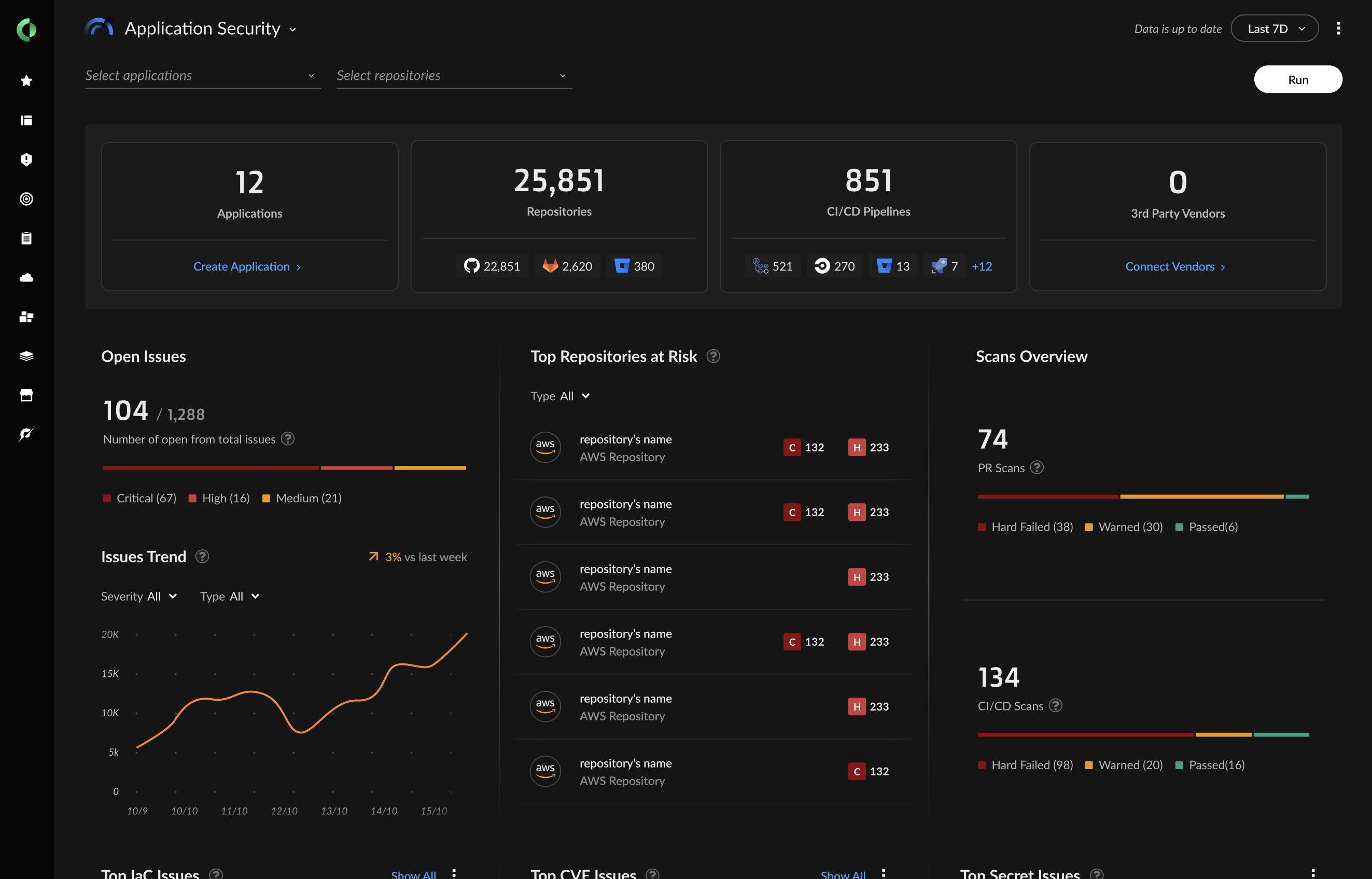

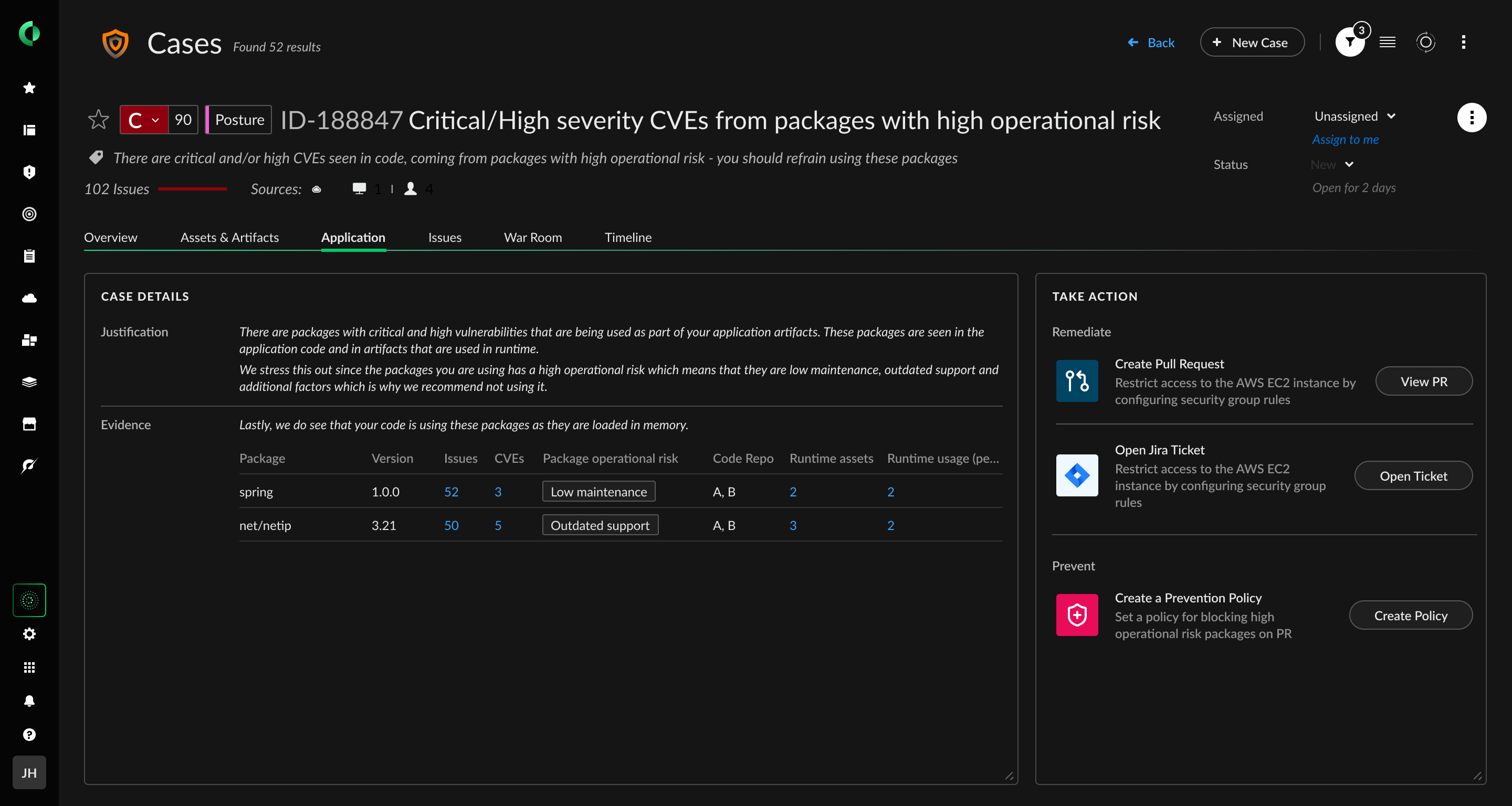

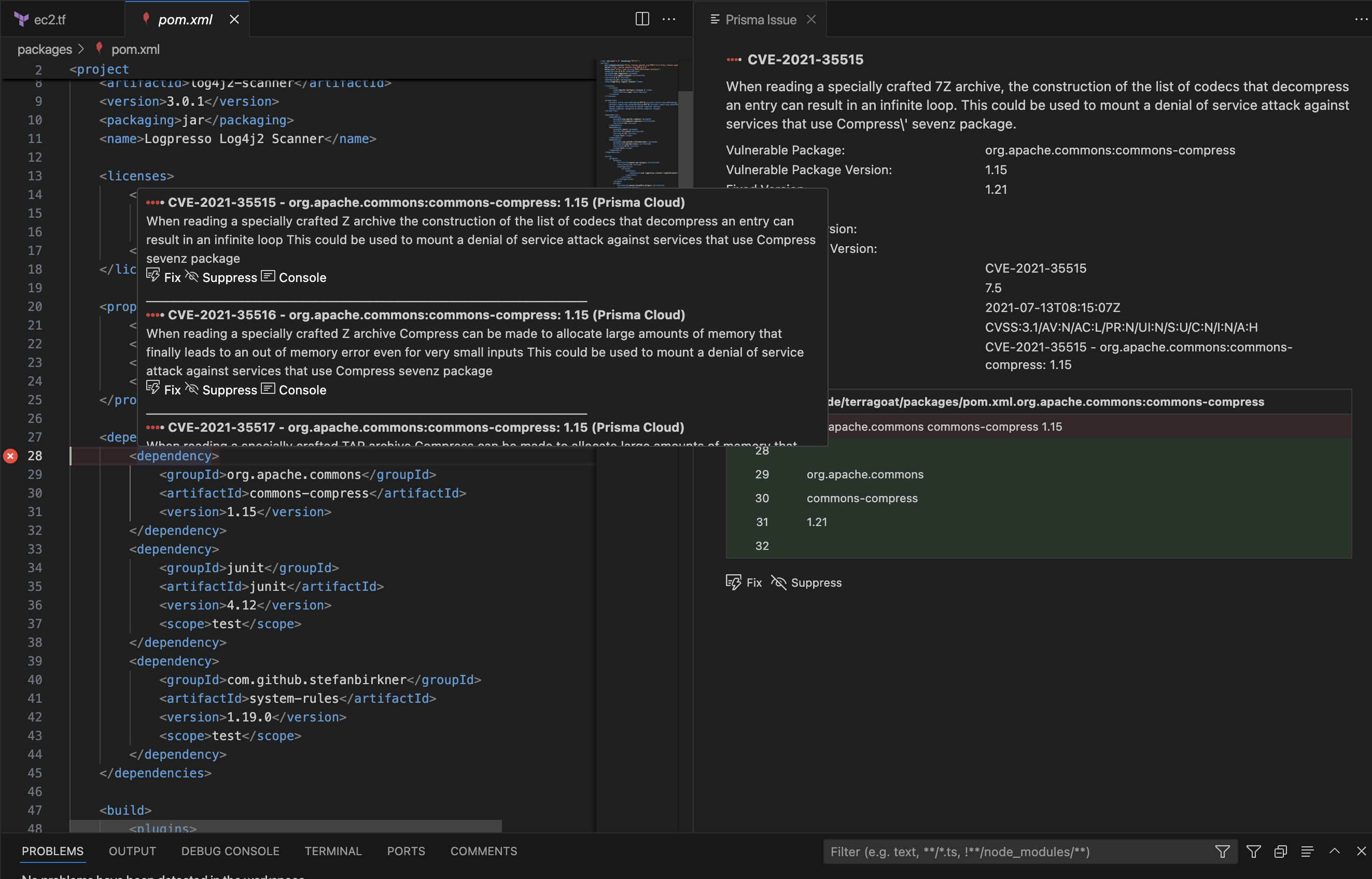

Desarrollado sobre bases de datos de vulnerabilidades de confianza y conectado a la base de datos de políticas de infraestructura más sólida del sector, el análisis de composición de software (SCA) de Cortex Cloud saca a la superficie las vulnerabilidades con el contexto que los desarrolladores necesitan para entender el riesgo e implementar correcciones rápidamente. Cortex Cloud proporciona la amplitud y profundidad de la cobertura de código abierto que necesita para detener la próxima vulnerabilidad importante en su camino:

Escanee en diversos lenguajes y gestores de paquetes con una precisión inigualable

Identifique vulnerabilidades en paquetes de código abierto que admiten todos los lenguajes más populares y más de 30 fuentes de datos ascendentes para minimizar los falsos positivos.

Aproveche las fuentes líderes del sector para una confianza total en la seguridad del código abierto

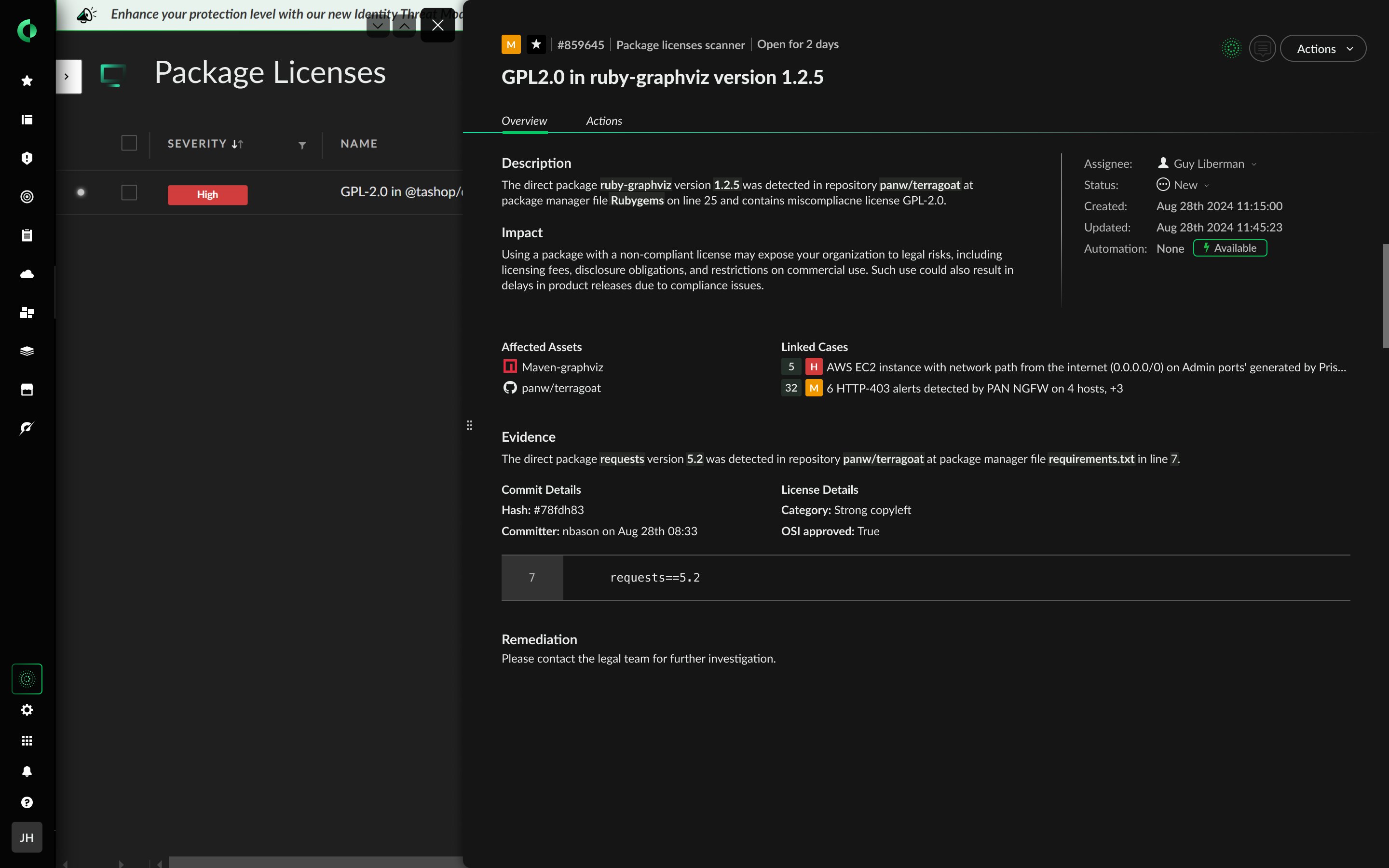

Cortex Cloud escanea las dependencias de código abierto, dondequiera que se encuentren, y las compara con bases de datos públicas, como NVD y Cortex Cloud Intelligence Stream, para identificar vulnerabilidades y sacar a la superficie información importante sobre correcciones.

Conecte los riesgos de la infraestructura y la aplicación

Limite las vulnerabilidades que están realmente expuestas dentro de su código base para combatir los falsos positivos y priorizar las correcciones con mayor rapidez.

Identifique vulnerabilidades en cualquier profundidad de dependencia

Cortex Cloud ingiere datos de los gestores de paquetes para extrapolar árboles de dependencias hasta la capa más lejana e identificar riesgos de código abierto ocultos a la vista.

Visualice y catalogue su cadena de suministro de software

El gráfico de la cadena de suministro proporciona un inventario consolidado de sus canales y su código. Gracias a una visualización de todas estas conexiones, así como a la capacidad de generar una lista de materiales de software (SBOM), es más fácil realizar un seguimiento del riesgo de las aplicaciones y comprender su superficie de ataque.